Configuración del equipo

Aprende cómo incorporar a tu equipo a Claude Code, incluyendo gestión de usuarios, seguridad y mejores prácticas.

Gestión de usuarios

La configuración de Claude Code requiere acceso a los modelos de Anthropic. Para equipos, puedes configurar el acceso a Claude Code de una de estas tres formas:- API de Anthropic a través de la Consola de Anthropic

- Amazon Bedrock

- Google Vertex AI

- Usa tu cuenta existente de la Consola de Anthropic o crea una nueva cuenta de la Consola de Anthropic

- Puedes añadir usuarios a través de cualquiera de estos métodos:

- Invitar usuarios en masa desde la Consola (Consola -> Configuración -> Miembros -> Invitar)

- Configurar SSO

- Al invitar usuarios, necesitan uno de los siguientes roles:

- El rol “Claude Code” significa que los usuarios solo pueden crear claves API de Claude Code

- El rol “Developer” significa que los usuarios pueden crear cualquier tipo de clave API

- Cada usuario invitado debe completar estos pasos:

- Aceptar la invitación de la Consola

- Verificar los requisitos del sistema

- Instalar Claude Code

- Iniciar sesión con las credenciales de la cuenta de la Consola

- Sigue la documentación de Bedrock o la documentación de Vertex

- Distribuye las variables de entorno y las instrucciones para generar credenciales en la nube a tus usuarios. Lee más sobre cómo gestionar la configuración aquí.

- Los usuarios pueden instalar Claude Code

Nuestro enfoque de seguridad

La seguridad de tu código es primordial. Claude Code está construido con la seguridad como núcleo. Hemos desarrollado Claude Code, como desarrollamos todas nuestras aplicaciones y servicios, de acuerdo con los requisitos del programa integral de seguridad de Anthropic. Puedes leer más sobre nuestro programa y solicitar acceso a recursos (como nuestro informe SOC 2 Tipo 2, certificado ISO 27001, etc.) en el Centro de Confianza de Anthropic. Hemos diseñado Claude Code para tener permisos estrictos de solo lectura por defecto, incluyendo la lectura de archivos en el directorio de trabajo actual y comandos bash específicos comodate, pwd y whoami. Cuando Claude Code solicita realizar acciones adicionales (como editar archivos, ejecutar pruebas y ejecutar comandos bash), pedirá permiso a los usuarios. Cuando Claude Code solicita permiso, los usuarios pueden aprobarlo solo para esa instancia o permitirle ejecutar ese comando automáticamente en adelante. Admitimos permisos detallados para que puedas especificar exactamente lo que el agente puede hacer (por ejemplo, ejecutar pruebas, ejecutar el linter) y lo que no se le permite hacer (por ejemplo, actualizar la infraestructura en la nube). Estas configuraciones de permisos pueden registrarse en el control de versiones y distribuirse a todos los desarrolladores de tu organización, así como personalizarse por desarrolladores individuales.

Para implementaciones empresariales de Claude Code, también admitimos configuraciones de políticas gestionadas por la empresa. Estas tienen prioridad sobre la configuración de usuarios y proyectos, permitiendo a los administradores del sistema aplicar políticas de seguridad que los usuarios no pueden anular. Aprende cómo configurar las políticas gestionadas por la empresa.

Diseñamos Claude Code para ser transparente y seguro. Por ejemplo, permitimos que el modelo sugiera comandos git antes de ejecutarlos, dando así control al usuario para conceder o denegar permisos. Esto permite a los usuarios y organizaciones configurar sus propios permisos directamente en lugar de intentar monitorear todas las posibles soluciones alternativas.

Los sistemas agénticos son fundamentalmente diferentes de las experiencias de chat con IA, ya que los agentes pueden llamar a herramientas que interactúan con el mundo real y actuar durante períodos más largos. Los sistemas agénticos no son deterministas y tenemos varias protecciones incorporadas para mitigar riesgos para los usuarios.

- La inyección de prompt ocurre cuando las entradas del modelo alteran el comportamiento del modelo de manera no deseada. Para reducir el riesgo de que esto suceda, hemos añadido algunas mitigaciones en el producto:

- Las herramientas que realizan solicitudes de red requieren la aprobación del usuario por defecto

- La recuperación web utiliza una ventana de contexto separada, para evitar inyectar prompts potencialmente maliciosos en la ventana de contexto principal

- La primera vez que ejecutas Claude Code en una nueva base de código, te pediremos que verifiques que confías en el código

- La primera vez que veas nuevos servidores MCP (configurados a través de

.mcp.json), te pediremos que verifiques que confías en los servidores - Cuando detectamos un comando bash con posible inyección de comandos (como resultado de una inyección de prompt), pediremos a los usuarios que aprueben manualmente el comando incluso si lo han incluido en la lista de permitidos

- Si no podemos hacer coincidir de manera confiable un comando bash con un permiso de la lista de permitidos, fallamos de forma cerrada y solicitamos a los usuarios la aprobación manual

- Cuando el modelo genera comandos bash complejos, generamos descripciones en lenguaje natural para los usuarios, para que entiendan lo que hace el comando

- Fatiga de permisos. Admitimos la inclusión en lista blanca de comandos seguros utilizados con frecuencia por usuario, por base de código o por organización. También te permitimos cambiar al modo Aceptar Ediciones para aceptar muchas ediciones a la vez, centrando los avisos de permisos en herramientas que pueden tener efectos secundarios (por ejemplo, bash)

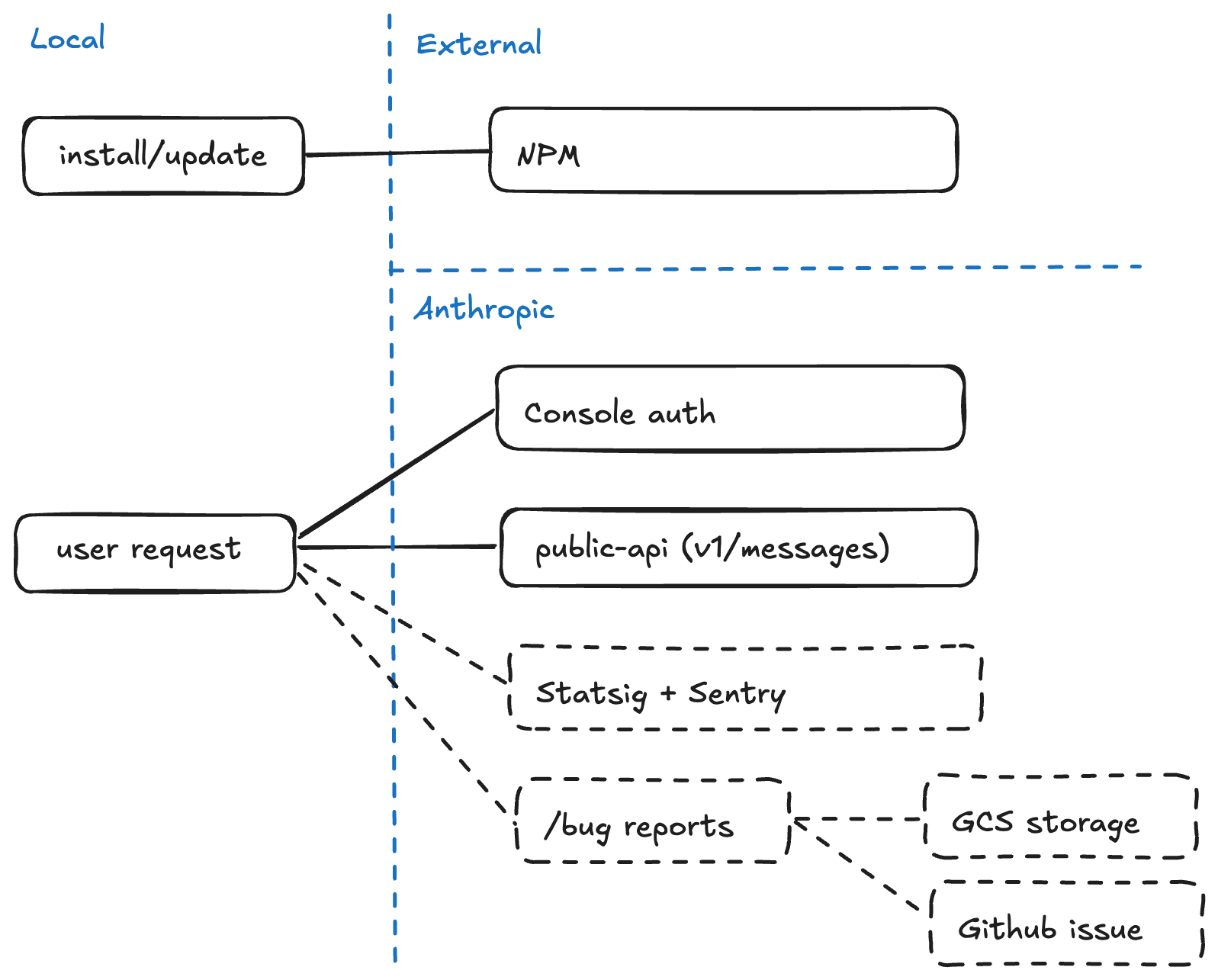

Flujo de datos y dependencias

apiKeyHelper para leer desde un llavero alternativo. Por defecto, este ayudante se llama después de 5 minutos o en respuesta HTTP 401; especificar CLAUDE_CODE_API_KEY_HELPER_TTL_MS permite un intervalo de actualización personalizado.

Claude Code se conecta desde las máquinas de los usuarios al servicio Statsig para registrar métricas operativas como latencia, fiabilidad y patrones de uso. Este registro no incluye ningún código ni rutas de archivo. Los datos se cifran en tránsito mediante TLS y en reposo mediante cifrado AES de 256 bits. Lee más en la documentación de seguridad de Statsig. Para optar por no recibir telemetría de Statsig, establece la variable de entorno DISABLE_TELEMETRY.

Claude Code se conecta desde las máquinas de los usuarios a Sentry para el registro operativo de errores. Los datos se cifran en tránsito mediante TLS y en reposo mediante cifrado AES de 256 bits. Lee más en la documentación de seguridad de Sentry. Para optar por no recibir registro de errores, establece la variable de entorno DISABLE_ERROR_REPORTING.

Cuando los usuarios ejecutan el comando /bug, se envía a Anthropic una copia de todo su historial de conversación, incluido el código. Los datos se cifran en tránsito y en reposo. Opcionalmente, se crea un problema de Github en nuestro repositorio público. Para optar por no recibir informes de errores, establece la variable de entorno DISABLE_BUG_COMMAND.

Por defecto, deshabilitamos todo el tráfico no esencial (incluidos informes de errores, telemetría y funcionalidad de informes de errores) cuando se usa Bedrock o Vertex. También puedes optar por no recibir todos estos a la vez estableciendo la variable de entorno CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Estos son los comportamientos predeterminados completos:

| Servicio | API de Anthropic | API de Vertex | API de Bedrock |

|---|---|---|---|

| Statsig (Métricas) | Activado por defecto.DISABLE_TELEMETRY=1 para desactivar. | Desactivado por defecto.CLAUDE_CODE_USE_VERTEX debe ser 1. | Desactivado por defecto.CLAUDE_CODE_USE_BEDROCK debe ser 1. |

| Sentry (Errores) | Activado por defecto.DISABLE_ERROR_REPORTING=1 para desactivar. | Desactivado por defecto.CLAUDE_CODE_USE_VERTEX debe ser 1. | Desactivado por defecto.CLAUDE_CODE_USE_BEDROCK debe ser 1. |

API de Anthropic (informes /bug) | Activado por defecto.DISABLE_BUG_COMMAND=1 para desactivar. | Desactivado por defecto.CLAUDE_CODE_USE_VERTEX debe ser 1. | Desactivado por defecto.CLAUDE_CODE_USE_BEDROCK debe ser 1. |

settings.json (leer más).

Claude Code almacena el historial de conversaciones localmente, en texto plano, para que los usuarios puedan reanudar conversaciones anteriores. Las conversaciones se conservan durante 30 días, y pueden eliminarlas antes ejecutando rm -r ~/.claude/projects/*/. El período de retención se puede personalizar usando la configuración cleanupPeriodDays; como otras configuraciones, puedes registrar esta configuración en tu repositorio, establecerla globalmente para que se aplique en todos los repositorios o gestionarla para todos los empleados usando tu política empresarial. Desinstalar claude no elimina el historial.

Gestión de costos

Cuando se utiliza la API de Anthropic, puedes limitar el gasto total del espacio de trabajo de Claude Code. Para configurar, sigue estas instrucciones. Los administradores pueden ver informes de costos y uso siguiendo estas instrucciones. En Bedrock y Vertex, Claude Code no envía métricas desde tu nube. Para obtener métricas de costos, varias grandes empresas informaron que utilizan LiteLLM, que es una herramienta de código abierto que ayuda a las empresas a rastrear el gasto por clave. Este proyecto no está afiliado a Anthropic y no hemos auditado su seguridad. Para uso en equipo, Claude Code cobra por consumo de tokens de API. En promedio, Claude Code cuesta ~$50-60/desarrollador por mes con Sonnet 3.7, aunque hay una gran variación dependiendo de cuántas instancias estén ejecutando los usuarios y si lo están usando en automatización.Mejores prácticas para organizaciones

- Recomendamos encarecidamente invertir en documentación para que Claude Code entienda tu base de código. Muchas organizaciones crean un archivo

CLAUDE.md(al que también nos referimos como memoria) en la raíz del repositorio que contiene la arquitectura del sistema, cómo ejecutar pruebas y otros comandos comunes, y las mejores prácticas para contribuir a la base de código. Este archivo normalmente se registra en el control de código fuente para que todos los usuarios puedan beneficiarse de él. Aprende más. - Si tienes un entorno de desarrollo personalizado, encontramos que crear una forma de “un clic” para instalar Claude Code es clave para aumentar la adopción en toda una organización.

- Anima a los nuevos usuarios a probar Claude Code para preguntas sobre la base de código, o en correcciones de errores más pequeñas o solicitudes de funciones. Pide a Claude Code que haga un plan. Verifica las sugerencias de Claude y da retroalimentación si está fuera de curso. Con el tiempo, a medida que los usuarios entiendan mejor este nuevo paradigma, serán más efectivos al permitir que Claude Code funcione de manera más agéntica.

- Los equipos de seguridad pueden configurar permisos gestionados para lo que Claude Code puede y no puede hacer, que no pueden ser sobrescritos por la configuración local. Aprende más.

- MCP es una excelente manera de dar a Claude Code más información, como conectarse a sistemas de gestión de tickets o registros de errores. Recomendamos que un equipo central configure los servidores MCP y registre una configuración

.mcp.jsonen la base de código para que todos los usuarios se beneficien. Aprende más.