Configuration d'équipe

Apprenez comment intégrer votre équipe à Claude Code, y compris la gestion des utilisateurs, la sécurité et les meilleures pratiques.

Gestion des utilisateurs

La configuration de Claude Code nécessite un accès aux modèles Anthropic. Pour les équipes, vous pouvez configurer l’accès à Claude Code de trois manières :- API Anthropic via la Console Anthropic

- Amazon Bedrock

- Google Vertex AI

- Utilisez votre compte Console Anthropic existant ou créez un nouveau compte Console Anthropic

- Vous pouvez ajouter des utilisateurs par l’une des méthodes suivantes :

- Inviter des utilisateurs en masse depuis la Console (Console -> Paramètres -> Membres -> Inviter)

- Configurer SSO

- Lors de l’invitation des utilisateurs, ils ont besoin de l’un des rôles suivants :

- Le rôle “Claude Code” signifie que les utilisateurs peuvent uniquement créer des clés API Claude Code

- Le rôle “Developer” signifie que les utilisateurs peuvent créer n’importe quel type de clé API

- Chaque utilisateur invité doit effectuer ces étapes :

- Accepter l’invitation à la Console

- Vérifier les prérequis système

- Installer Claude Code

- Se connecter avec les identifiants du compte Console

- Suivez la documentation Bedrock ou la documentation Vertex

- Distribuez les variables d’environnement et les instructions pour générer des identifiants cloud à vos utilisateurs. En savoir plus sur la gestion de la configuration ici.

- Les utilisateurs peuvent installer Claude Code

Notre approche de la sécurité

La sécurité de votre code est primordiale. Claude Code est conçu avec la sécurité comme principe fondamental. Nous avons développé Claude Code, comme toutes nos applications et services, conformément aux exigences du programme de sécurité complet d’Anthropic. Vous pouvez en savoir plus sur notre programme et demander l’accès aux ressources (comme notre rapport SOC 2 Type 2, notre certificat ISO 27001, etc.) sur le Centre de confiance Anthropic. Nous avons conçu Claude Code pour avoir des autorisations strictes en lecture seule par défaut, y compris la lecture de fichiers dans le répertoire de travail actuel, et des commandes bash spécifiques telles quedate, pwd et whoami. Lorsque Claude Code demande à effectuer des actions supplémentaires (comme modifier des fichiers, exécuter des tests et exécuter des commandes bash), il demandera l’autorisation aux utilisateurs. Lorsque Claude Code demande une autorisation, les utilisateurs peuvent l’approuver uniquement pour cette instance ou l’autoriser à exécuter cette commande automatiquement à l’avenir. Nous prenons en charge des autorisations précises afin que vous puissiez spécifier exactement ce que l’agent est autorisé à faire (par exemple, exécuter des tests, exécuter un linter) et ce qu’il n’est pas autorisé à faire (par exemple, mettre à jour l’infrastructure cloud). Ces paramètres d’autorisation peuvent être enregistrés dans le contrôle de version et distribués à tous les développeurs de votre organisation, ainsi que personnalisés par chaque développeur.

Pour les déploiements d’entreprise de Claude Code, nous prenons également en charge les paramètres de politique gérés par l’entreprise. Ceux-ci ont priorité sur les paramètres utilisateur et projet, permettant aux administrateurs système d’appliquer des politiques de sécurité que les utilisateurs ne peuvent pas remplacer. Apprenez à configurer les paramètres de politique gérés par l’entreprise.

Nous avons conçu Claude Code pour être transparent et sécurisé. Par exemple, nous permettons au modèle de suggérer des commandes git avant de les exécuter, donnant ainsi à l’utilisateur le contrôle pour accorder ou refuser l’autorisation. Cela permet aux utilisateurs et aux organisations de configurer directement leurs propres autorisations plutôt que d’essayer de surveiller toutes les solutions de contournement possibles.

Les systèmes agentiques sont fondamentalement différents des expériences de chat IA, car les agents peuvent appeler des outils qui interagissent avec le monde réel et agir pendant de plus longues périodes. Les systèmes agentiques sont non déterministes et nous avons intégré plusieurs protections pour atténuer les risques pour les utilisateurs.

- L’injection de prompt se produit lorsque les entrées du modèle modifient le comportement du modèle de manière indésirable. Pour réduire ce risque, nous avons ajouté quelques mesures d’atténuation dans le produit :

- Les outils qui effectuent des requêtes réseau nécessitent l’approbation de l’utilisateur par défaut

- La récupération web utilise une fenêtre de contexte séparée, pour éviter d’injecter des prompts potentiellement malveillants dans la fenêtre de contexte principale

- La première fois que vous exécutez Claude Code dans une nouvelle base de code, nous vous demanderons de vérifier que vous faites confiance au code

- La première fois que vous voyez de nouveaux serveurs MCP (configurés via

.mcp.json), nous vous demanderons de vérifier que vous faites confiance aux serveurs - Lorsque nous détectons une commande bash avec une injection de commande potentielle (résultant d’une injection de prompt), nous demanderons aux utilisateurs d’approuver manuellement la commande même s’ils l’ont mise sur liste blanche

- Si nous ne pouvons pas faire correspondre de manière fiable une commande bash à une autorisation sur liste blanche, nous échouons de manière fermée et demandons aux utilisateurs une approbation manuelle

- Lorsque le modèle génère des commandes bash complexes, nous générons des descriptions en langage naturel pour les utilisateurs, afin qu’ils comprennent ce que fait la commande

- Fatigue des prompts. Nous prenons en charge la mise sur liste blanche des commandes sûres fréquemment utilisées par utilisateur, par base de code ou par organisation. Nous vous permettons également de passer en mode Accepter les modifications pour accepter plusieurs modifications à la fois, en concentrant les invites d’autorisation sur les outils qui peuvent avoir des effets secondaires (par exemple, bash)

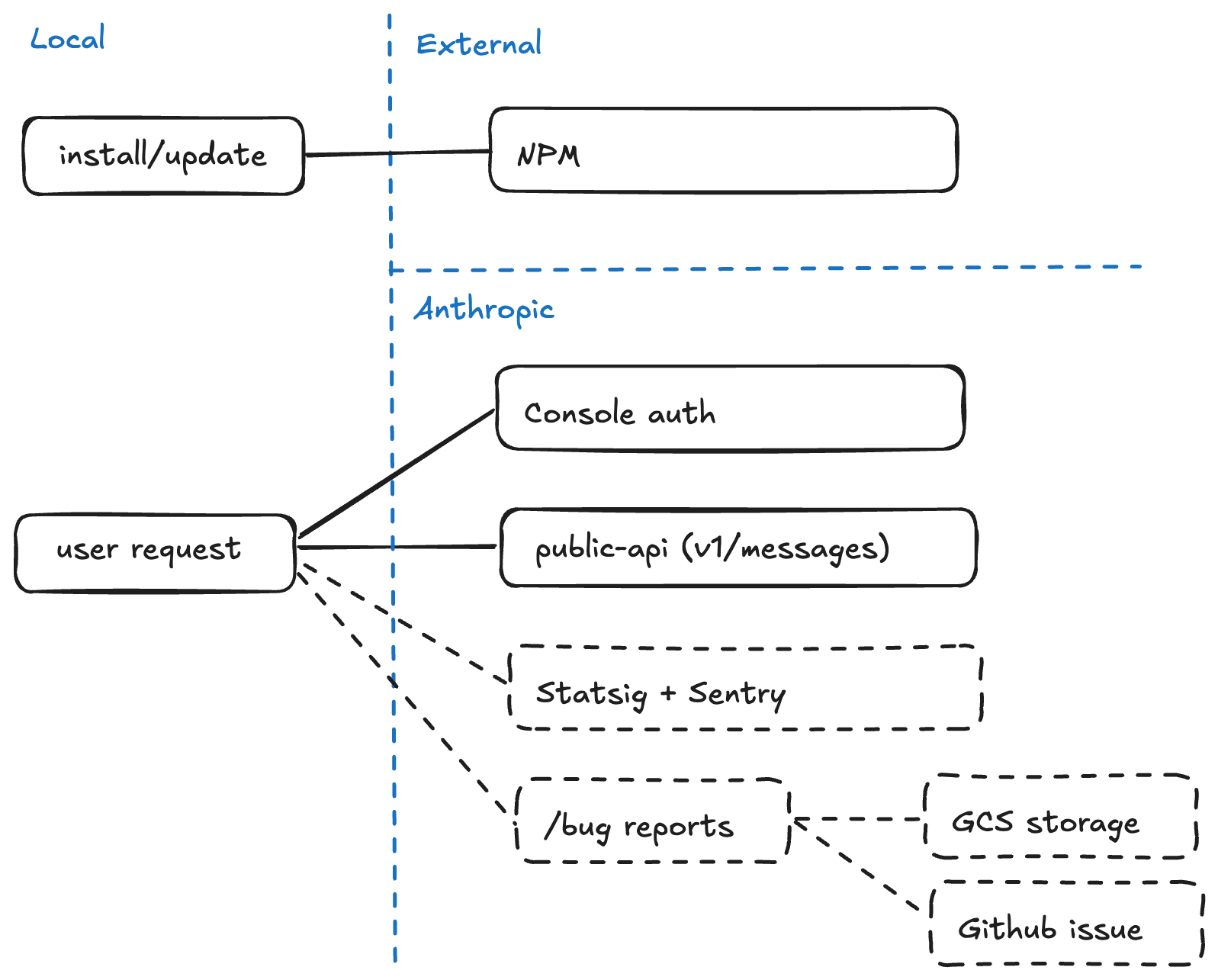

Flux de données et dépendances

apiKeyHelper pour lire à partir d’un trousseau alternatif. Par défaut, cet assistant est appelé après 5 minutes ou sur une réponse HTTP 401 ; spécifier CLAUDE_CODE_API_KEY_HELPER_TTL_MS permet un intervalle de rafraîchissement personnalisé.

Claude Code se connecte depuis les machines des utilisateurs au service Statsig pour enregistrer des métriques opérationnelles telles que la latence, la fiabilité et les modèles d’utilisation. Cette journalisation n’inclut aucun code ni chemin de fichier. Les données sont chiffrées en transit à l’aide de TLS et au repos à l’aide du chiffrement AES 256 bits. En savoir plus dans la documentation de sécurité Statsig. Pour désactiver la télémétrie Statsig, définissez la variable d’environnement DISABLE_TELEMETRY.

Claude Code se connecte depuis les machines des utilisateurs à Sentry pour la journalisation des erreurs opérationnelles. Les données sont chiffrées en transit à l’aide de TLS et au repos à l’aide du chiffrement AES 256 bits. En savoir plus dans la documentation de sécurité Sentry. Pour désactiver la journalisation des erreurs, définissez la variable d’environnement DISABLE_ERROR_REPORTING.

Lorsque les utilisateurs exécutent la commande /bug, une copie de l’historique complet de leur conversation, y compris le code, est envoyée à Anthropic. Les données sont chiffrées en transit et au repos. En option, un problème GitHub est créé dans notre dépôt public. Pour désactiver le signalement de bugs, définissez la variable d’environnement DISABLE_BUG_COMMAND.

Par défaut, nous désactivons tout le trafic non essentiel (y compris les rapports d’erreurs, la télémétrie et la fonctionnalité de signalement de bugs) lors de l’utilisation de Bedrock ou Vertex. Vous pouvez également désactiver tout cela en une seule fois en définissant la variable d’environnement CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Voici les comportements par défaut complets :

| Service | API Anthropic | API Vertex | API Bedrock |

|---|---|---|---|

| Statsig (Métriques) | Activé par défaut.DISABLE_TELEMETRY=1 pour désactiver. | Désactivé par défaut.CLAUDE_CODE_USE_VERTEX doit être 1. | Désactivé par défaut.CLAUDE_CODE_USE_BEDROCK doit être 1. |

| Sentry (Erreurs) | Activé par défaut.DISABLE_ERROR_REPORTING=1 pour désactiver. | Désactivé par défaut.CLAUDE_CODE_USE_VERTEX doit être 1. | Désactivé par défaut.CLAUDE_CODE_USE_BEDROCK doit être 1. |

API Anthropic (rapports /bug) | Activé par défaut.DISABLE_BUG_COMMAND=1 pour désactiver. | Désactivé par défaut.CLAUDE_CODE_USE_VERTEX doit être 1. | Désactivé par défaut.CLAUDE_CODE_USE_BEDROCK doit être 1. |

settings.json (en savoir plus).

Claude Code stocke l’historique des conversations localement, en texte brut, afin que les utilisateurs puissent reprendre les conversations antérieures. Les conversations sont conservées pendant 30 jours, et ils peuvent les supprimer plus tôt en exécutant rm -r ~/.claude/projects/*/. La période de rétention peut être personnalisée à l’aide du paramètre cleanupPeriodDays ; comme pour les autres paramètres, vous pouvez enregistrer ce paramètre dans votre dépôt, le définir globalement pour qu’il s’applique à tous les dépôts, ou le gérer pour tous les employés à l’aide de votre politique d’entreprise. La désinstallation de claude ne supprime pas l’historique.

Gestion des coûts

Lors de l’utilisation de l’API Anthropic, vous pouvez limiter les dépenses totales de l’espace de travail Claude Code. Pour configurer, suivez ces instructions. Les administrateurs peuvent consulter les rapports de coûts et d’utilisation en suivant ces instructions. Sur Bedrock et Vertex, Claude Code n’envoie pas de métriques depuis votre cloud. Pour obtenir des métriques de coût, plusieurs grandes entreprises ont signalé utiliser LiteLLM, qui est un outil open-source qui aide les entreprises à suivre les dépenses par clé. Ce projet n’est pas affilié à Anthropic et nous n’avons pas audité sa sécurité. Pour l’utilisation en équipe, Claude Code facture par consommation de jetons API. En moyenne, Claude Code coûte environ 50-60 $/développeur par mois avec Sonnet 3.7, bien qu’il y ait une grande variance selon le nombre d’instances que les utilisateurs exécutent et s’ils l’utilisent dans l’automatisation.Meilleures pratiques pour les organisations

- Nous recommandons fortement d’investir dans la documentation afin que Claude Code comprenne votre base de code. De nombreuses organisations créent un fichier

CLAUDE.md(que nous appelons également mémoire) à la racine du dépôt qui contient l’architecture du système, comment exécuter les tests et autres commandes courantes, et les meilleures pratiques pour contribuer à la base de code. Ce fichier est généralement enregistré dans le contrôle de source afin que tous les utilisateurs puissent en bénéficier. En savoir plus. - Si vous avez un environnement de développement personnalisé, nous constatons que la création d’un moyen “en un clic” pour installer Claude Code est essentielle pour développer l’adoption dans une organisation.

- Encouragez les nouveaux utilisateurs à essayer Claude Code pour les questions sur la base de code, ou sur des corrections de bugs ou des demandes de fonctionnalités plus petites. Demandez à Claude Code de faire un plan. Vérifiez les suggestions de Claude et donnez des commentaires si elles sont hors sujet. Au fil du temps, à mesure que les utilisateurs comprennent mieux ce nouveau paradigme, ils seront plus efficaces pour laisser Claude Code fonctionner de manière plus agentique.

- Les équipes de sécurité peuvent configurer des autorisations gérées pour ce que Claude Code est et n’est pas autorisé à faire, qui ne peuvent pas être écrasées par la configuration locale. En savoir plus.

- MCP est un excellent moyen de donner plus d’informations à Claude Code, comme la connexion à des systèmes de gestion de tickets ou des journaux d’erreurs. Nous recommandons qu’une équipe centrale configure les serveurs MCP et enregistre une configuration

.mcp.jsondans la base de code afin que tous les utilisateurs en bénéficient. En savoir plus.