Pengaturan tim

Pelajari cara memperkenalkan tim Anda ke Claude Code, termasuk manajemen pengguna, keamanan, dan praktik terbaik.

Manajemen pengguna

Mengatur Claude Code memerlukan akses ke model Anthropic. Untuk tim, Anda dapat mengatur akses Claude Code dengan salah satu dari tiga cara:- API Anthropic melalui Anthropic Console

- Amazon Bedrock

- Google Vertex AI

- Gunakan akun Anthropic Console yang sudah ada atau buat akun Anthropic Console baru

- Anda dapat menambahkan pengguna melalui salah satu metode di bawah ini:

- Undang pengguna secara massal dari dalam Console (Console -> Settings -> Members -> Invite)

- Siapkan SSO

- Saat mengundang pengguna, mereka memerlukan salah satu peran berikut:

- Peran “Claude Code” berarti pengguna hanya dapat membuat kunci API Claude Code

- Peran “Developer” berarti pengguna dapat membuat jenis kunci API apa pun

- Setiap pengguna yang diundang perlu menyelesaikan langkah-langkah berikut:

- Menerima undangan Console

- Memeriksa persyaratan sistem

- Menginstal Claude Code

- Login dengan kredensial akun Console

- Ikuti dokumentasi Bedrock atau dokumentasi Vertex

- Distribusikan variabel lingkungan dan instruksi untuk menghasilkan kredensial cloud kepada pengguna Anda. Baca lebih lanjut tentang cara mengelola konfigurasi di sini.

- Pengguna dapat menginstal Claude Code

Bagaimana kami menangani keamanan

Keamanan kode Anda sangat penting. Claude Code dibangun dengan keamanan sebagai intinya. Kami telah mengembangkan Claude Code, seperti halnya kami mengembangkan semua aplikasi dan layanan kami, sesuai dengan persyaratan program keamanan komprehensif Anthropic. Anda dapat membaca lebih lanjut tentang program kami dan meminta akses ke sumber daya (seperti laporan SOC 2 Type 2, sertifikat ISO 27001, dll.) di Anthropic Trust Center. Kami telah merancang Claude Code agar memiliki izin hanya-baca yang ketat secara default, termasuk membaca file di direktori kerja saat ini, dan perintah bash tertentu sepertidate, pwd, dan whoami. Saat Claude Code meminta untuk melakukan tindakan tambahan (seperti mengedit file, menjalankan pengujian, dan mengeksekusi perintah bash), ia akan meminta izin dari pengguna. Ketika Claude Code meminta izin, pengguna dapat menyetujuinya hanya untuk saat itu atau mengizinkannya untuk menjalankan perintah tersebut secara otomatis ke depannya. Kami mendukung izin yang terperinci sehingga Anda dapat menentukan dengan tepat apa yang diizinkan untuk dilakukan oleh agen (misalnya menjalankan pengujian, menjalankan linter) dan apa yang tidak diizinkan untuk dilakukan (misalnya memperbarui infrastruktur cloud). Pengaturan izin ini dapat disimpan dalam kontrol versi dan didistribusikan ke semua pengembang di organisasi Anda, serta dapat disesuaikan oleh pengembang individu.

Untuk penerapan Claude Code di perusahaan, kami juga mendukung pengaturan kebijakan yang dikelola perusahaan. Ini lebih diutamakan daripada pengaturan pengguna dan proyek, memungkinkan administrator sistem untuk menerapkan kebijakan keamanan yang tidak dapat diubah oleh pengguna. Pelajari cara mengonfigurasi pengaturan kebijakan yang dikelola perusahaan.

Kami merancang Claude Code agar transparan dan aman. Misalnya, kami memungkinkan model untuk menyarankan perintah git sebelum mengeksekusinya, sehingga memberikan kontrol kepada pengguna untuk memberikan atau menolak izin. Ini memungkinkan pengguna dan organisasi untuk mengonfigurasi izin mereka sendiri secara langsung daripada mencoba memantau semua kemungkinan solusi alternatif.

Sistem agentic secara fundamental berbeda dari pengalaman obrolan AI karena agen dapat memanggil alat yang berinteraksi dengan dunia nyata dan bertindak untuk jangka waktu yang lebih lama. Sistem agentic bersifat non-deterministik dan kami memiliki sejumlah perlindungan bawaan untuk mengurangi risiko bagi pengguna.

- Injeksi prompt adalah ketika input model mengubah perilaku model dengan cara yang tidak diinginkan. Untuk mengurangi risiko ini terjadi, kami telah menambahkan beberapa mitigasi dalam produk:

- Alat yang membuat permintaan jaringan memerlukan persetujuan pengguna secara default

- Pengambilan web menggunakan jendela konteks terpisah, untuk menghindari menyuntikkan prompt yang berpotensi berbahaya ke dalam jendela konteks utama

- Pertama kali Anda menjalankan Claude Code dalam basis kode baru, kami akan meminta Anda untuk memverifikasi bahwa Anda mempercayai kode tersebut

- Pertama kali Anda melihat server MCP baru (dikonfigurasi melalui

.mcp.json), kami akan meminta Anda untuk memverifikasi bahwa Anda mempercayai server tersebut - Ketika kami mendeteksi perintah bash dengan potensi injeksi perintah (sebagai hasil dari injeksi prompt), kami akan meminta pengguna untuk menyetujui perintah secara manual bahkan jika mereka telah memasukkannya ke dalam daftar yang diizinkan

- Jika kami tidak dapat mencocokkan perintah bash dengan izin yang terdaftar secara andal, kami gagal tertutup dan meminta persetujuan manual dari pengguna

- Ketika model menghasilkan perintah bash yang kompleks, kami menghasilkan deskripsi bahasa alami untuk pengguna, sehingga mereka memahami apa yang dilakukan perintah tersebut

- Kelelahan prompt. Kami mendukung pendaftaran perintah aman yang sering digunakan per pengguna, per basis kode, atau per organisasi. Kami juga memungkinkan Anda beralih ke mode Accept Edits untuk menerima banyak pengeditan sekaligus, memfokuskan prompt izin pada alat yang mungkin memiliki efek samping (misalnya bash)

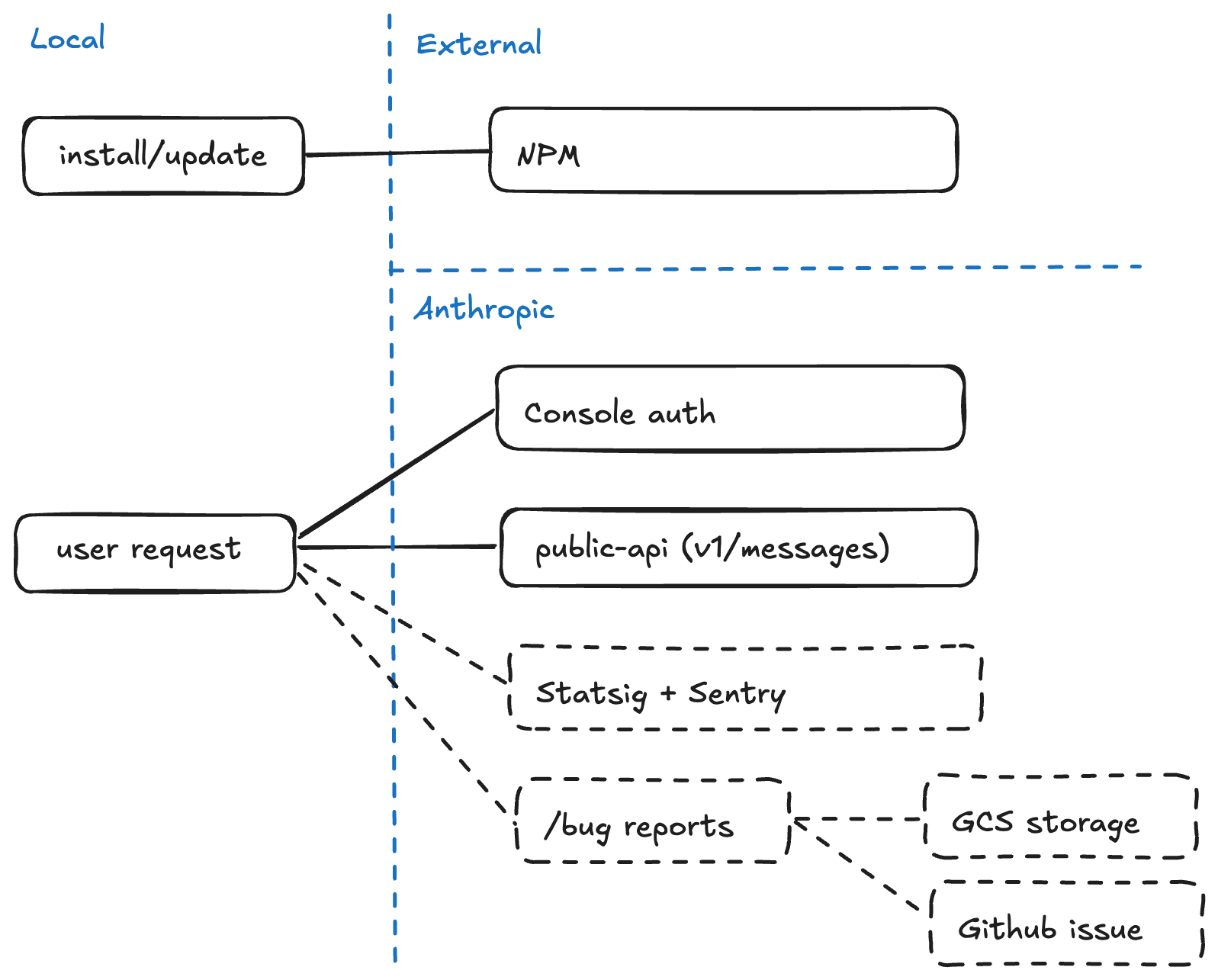

Aliran data dan dependensi

apiKeyHelper untuk membaca dari keychain alternatif. Secara default, helper ini dipanggil setelah 5 menit atau pada respons HTTP 401; menentukan CLAUDE_CODE_API_KEY_HELPER_TTL_MS memungkinkan interval penyegaran kustom.

Claude Code terhubung dari mesin pengguna ke layanan Statsig untuk mencatat metrik operasional seperti latensi, keandalan, dan pola penggunaan. Pencatatan ini tidak termasuk kode atau jalur file apa pun. Data dienkripsi dalam perjalanan menggunakan TLS dan saat istirahat menggunakan enkripsi AES 256-bit. Baca lebih lanjut di dokumentasi keamanan Statsig. Untuk tidak ikut serta dalam telemetri Statsig, atur variabel lingkungan DISABLE_TELEMETRY.

Claude Code terhubung dari mesin pengguna ke Sentry untuk pencatatan kesalahan operasional. Data dienkripsi dalam perjalanan menggunakan TLS dan saat istirahat menggunakan enkripsi AES 256-bit. Baca lebih lanjut di dokumentasi keamanan Sentry. Untuk tidak ikut serta dalam pencatatan kesalahan, atur variabel lingkungan DISABLE_ERROR_REPORTING.

Ketika pengguna menjalankan perintah /bug, salinan riwayat percakapan lengkap mereka termasuk kode dikirim ke Anthropic. Data dienkripsi dalam perjalanan dan saat istirahat. Secara opsional, masalah Github dibuat di repositori publik kami. Untuk tidak ikut serta dalam pelaporan bug, atur variabel lingkungan DISABLE_BUG_COMMAND.

Secara default, kami menonaktifkan semua lalu lintas yang tidak penting (termasuk pelaporan kesalahan, telemetri, dan fungsi pelaporan bug) saat menggunakan Bedrock atau Vertex. Anda juga dapat memilih untuk tidak menggunakan semua ini sekaligus dengan mengatur variabel lingkungan CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Berikut adalah perilaku default lengkap:

| Layanan | API Anthropic | API Vertex | API Bedrock |

|---|---|---|---|

| Statsig (Metrik) | Default aktif.DISABLE_TELEMETRY=1 untuk menonaktifkan. | Default nonaktif.CLAUDE_CODE_USE_VERTEX harus 1. | Default nonaktif.CLAUDE_CODE_USE_BEDROCK harus 1. |

| Sentry (Kesalahan) | Default aktif.DISABLE_ERROR_REPORTING=1 untuk menonaktifkan. | Default nonaktif.CLAUDE_CODE_USE_VERTEX harus 1. | Default nonaktif.CLAUDE_CODE_USE_BEDROCK harus 1. |

API Anthropic (laporan /bug) | Default aktif.DISABLE_BUG_COMMAND=1 untuk menonaktifkan. | Default nonaktif.CLAUDE_CODE_USE_VERTEX harus 1. | Default nonaktif.CLAUDE_CODE_USE_BEDROCK harus 1. |

settings.json (baca lebih lanjut).

Claude Code menyimpan riwayat percakapan secara lokal, dalam teks biasa, sehingga pengguna dapat melanjutkan percakapan sebelumnya. Percakapan disimpan selama 30 hari, dan mereka dapat menghapusnya lebih awal dengan menjalankan rm -r ~/.claude/projects/*/. Periode retensi dapat disesuaikan menggunakan pengaturan cleanupPeriodDays; seperti pengaturan lainnya, Anda dapat menyimpan pengaturan ini ke repositori Anda, mengaturnya secara global sehingga berlaku di semua repositori, atau mengelolanya untuk semua karyawan menggunakan kebijakan perusahaan Anda. Menghapus instalasi claude tidak menghapus riwayat.

Mengelola biaya

Saat menggunakan API Anthropic, Anda dapat membatasi total pengeluaran ruang kerja Claude Code. Untuk mengonfigurasi, ikuti instruksi ini. Admin dapat melihat pelaporan biaya dan penggunaan dengan mengikuti instruksi ini. Di Bedrock dan Vertex, Claude Code tidak mengirimkan metrik dari cloud Anda. Untuk mendapatkan metrik biaya, beberapa perusahaan besar melaporkan menggunakan LiteLLM, yang merupakan alat open-source yang membantu perusahaan melacak pengeluaran berdasarkan kunci. Proyek ini tidak berafiliasi dengan Anthropic dan kami belum mengaudit keamanannya. Untuk penggunaan tim, Claude Code mengenakan biaya berdasarkan konsumsi token API. Rata-rata, Claude Code biayanya ~$50-60/pengembang per bulan dengan Sonnet 3.7 meskipun ada varian besar tergantung pada berapa banyak instance yang dijalankan pengguna dan apakah mereka menggunakannya dalam otomatisasi.Praktik terbaik untuk organisasi

- Kami sangat menyarankan untuk berinvestasi dalam dokumentasi sehingga Claude Code memahami basis kode Anda. Banyak organisasi membuat file

CLAUDE.md(yang juga kami sebut sebagai memori) di root repositori yang berisi arsitektur sistem, cara menjalankan pengujian dan perintah umum lainnya, serta praktik terbaik untuk berkontribusi pada basis kode. File ini biasanya disimpan dalam kontrol sumber sehingga semua pengguna dapat memanfaatkannya. Pelajari lebih lanjut. - Jika Anda memiliki lingkungan pengembangan khusus, kami menemukan bahwa membuat cara “satu klik” untuk menginstal Claude Code adalah kunci untuk meningkatkan adopsi di seluruh organisasi.

- Dorong pengguna baru untuk mencoba Claude Code untuk tanya jawab basis kode, atau pada perbaikan bug yang lebih kecil atau permintaan fitur. Minta Claude Code untuk membuat rencana. Periksa saran Claude dan berikan umpan balik jika tidak sesuai. Seiring waktu, saat pengguna lebih memahami paradigma baru ini, mereka akan lebih efektif dalam membiarkan Claude Code berjalan lebih agentik.

- Tim keamanan dapat mengonfigurasi izin terkelola untuk apa yang boleh dan tidak boleh dilakukan Claude Code, yang tidak dapat ditimpa oleh konfigurasi lokal. Pelajari lebih lanjut.

- MCP adalah cara yang bagus untuk memberikan Claude Code lebih banyak informasi, seperti menghubungkan ke sistem manajemen tiket atau log kesalahan. Kami menyarankan agar satu tim pusat mengonfigurasi server MCP dan menyimpan konfigurasi

.mcp.jsonke dalam basis kode sehingga semua pengguna mendapat manfaat. Pelajari lebih lanjut.