Configurazione del team

Scopri come integrare il tuo team in Claude Code, inclusa la gestione degli utenti, la sicurezza e le migliori pratiche.

Gestione degli utenti

La configurazione di Claude Code richiede l’accesso ai modelli Anthropic. Per i team, puoi configurare l’accesso a Claude Code in uno dei tre modi seguenti:- API Anthropic tramite la Console Anthropic

- Amazon Bedrock

- Google Vertex AI

- Utilizza il tuo account Console Anthropic esistente o crea un nuovo account Console Anthropic

- Puoi aggiungere utenti attraverso uno dei seguenti metodi:

- Invitare utenti in blocco dalla Console (Console -> Impostazioni -> Membri -> Invita)

- Configurare SSO

- Quando inviti gli utenti, hanno bisogno di uno dei seguenti ruoli:

- Il ruolo “Claude Code” significa che gli utenti possono creare solo chiavi API Claude Code

- Il ruolo “Developer” significa che gli utenti possono creare qualsiasi tipo di chiave API

- Ogni utente invitato deve completare questi passaggi:

- Accettare l’invito alla Console

- Verificare i requisiti di sistema

- Installare Claude Code

- Accedere con le credenziali dell’account Console

- Segui la documentazione di Bedrock o la documentazione di Vertex

- Distribuisci le variabili d’ambiente e le istruzioni per generare le credenziali cloud ai tuoi utenti. Leggi di più su come gestire la configurazione qui.

- Gli utenti possono installare Claude Code

Il nostro approccio alla sicurezza

La sicurezza del tuo codice è fondamentale. Claude Code è costruito con la sicurezza al centro. Abbiamo sviluppato Claude Code, come sviluppiamo tutte le nostre applicazioni e servizi, secondo i requisiti del programma di sicurezza completo di Anthropic. Puoi leggere di più sul nostro programma e richiedere l’accesso alle risorse (come il nostro rapporto SOC 2 Type 2, il certificato ISO 27001, ecc.) presso Anthropic Trust Center. Abbiamo progettato Claude Code per avere autorizzazioni rigorosamente di sola lettura per impostazione predefinita, inclusa la lettura di file nella directory di lavoro corrente e comandi bash specifici comedate, pwd e whoami. Quando Claude Code richiede di eseguire azioni aggiuntive (come modificare file, eseguire test ed eseguire comandi bash), chiederà il permesso agli utenti. Quando Claude Code richiede il permesso, gli utenti possono approvarlo solo per quell’istanza o consentirgli di eseguire automaticamente quel comando in futuro. Supportiamo autorizzazioni granulari in modo che tu possa specificare esattamente cosa l’agente può fare (ad esempio eseguire test, eseguire il linter) e cosa non può fare (ad esempio aggiornare l’infrastruttura cloud). Queste impostazioni di autorizzazione possono essere archiviate nel controllo versione e distribuite a tutti gli sviluppatori della tua organizzazione, nonché personalizzate dai singoli sviluppatori.

Per le implementazioni aziendali di Claude Code, supportiamo anche le impostazioni delle policy gestite dall’azienda. Queste hanno la precedenza sulle impostazioni dell’utente e del progetto, consentendo agli amministratori di sistema di applicare policy di sicurezza che gli utenti non possono sovrascrivere. Scopri come configurare le impostazioni delle policy gestite dall’azienda.

Abbiamo progettato Claude Code per essere trasparente e sicuro. Ad esempio, consentiamo al modello di suggerire comandi git prima di eseguirli, dando così all’utente il controllo per concedere o negare l’autorizzazione. Ciò consente agli utenti e alle organizzazioni di configurare direttamente le proprie autorizzazioni anziché cercare di monitorare tutte le possibili soluzioni alternative.

I sistemi agentici sono fondamentalmente diversi dalle esperienze di chat AI poiché gli agenti sono in grado di chiamare strumenti che interagiscono con il mondo reale e agire per periodi di tempo più lunghi. I sistemi agentici sono non deterministici e abbiamo una serie di protezioni integrate per mitigare i rischi per gli utenti.

- L’iniezione di prompt si verifica quando gli input del modello alterano il comportamento del modello in modo indesiderato. Per ridurre il rischio che ciò accada, abbiamo aggiunto alcune mitigazioni nel prodotto:

- Gli strumenti che effettuano richieste di rete richiedono l’approvazione dell’utente per impostazione predefinita

- Il recupero web utilizza una finestra di contesto separata, per evitare di iniettare prompt potenzialmente dannosi nella finestra di contesto principale

- La prima volta che esegui Claude Code in una nuova base di codice, ti chiederemo di verificare che ti fidi del codice

- La prima volta che vedi nuovi server MCP (configurati tramite

.mcp.json), ti chiederemo di verificare che ti fidi dei server - Quando rileviamo un comando bash con potenziale iniezione di comandi (come risultato di un’iniezione di prompt), chiederemo agli utenti di approvare manualmente il comando anche se lo hanno inserito nella lista consentita

- Se non possiamo abbinare in modo affidabile un comando bash a un’autorizzazione nella lista consentita, falliamo in modo chiuso e chiediamo agli utenti l’approvazione manuale

- Quando il modello genera comandi bash complessi, generiamo descrizioni in linguaggio naturale per gli utenti, in modo che comprendano cosa fa il comando

- Affaticamento da prompt. Supportiamo l’inserimento nella lista consentita di comandi sicuri utilizzati frequentemente per utente, per base di codice o per organizzazione. Ti permettiamo anche di passare alla modalità Accetta modifiche per accettare molte modifiche contemporaneamente, concentrando i prompt di autorizzazione su strumenti che potrebbero avere effetti collaterali (ad es. bash)

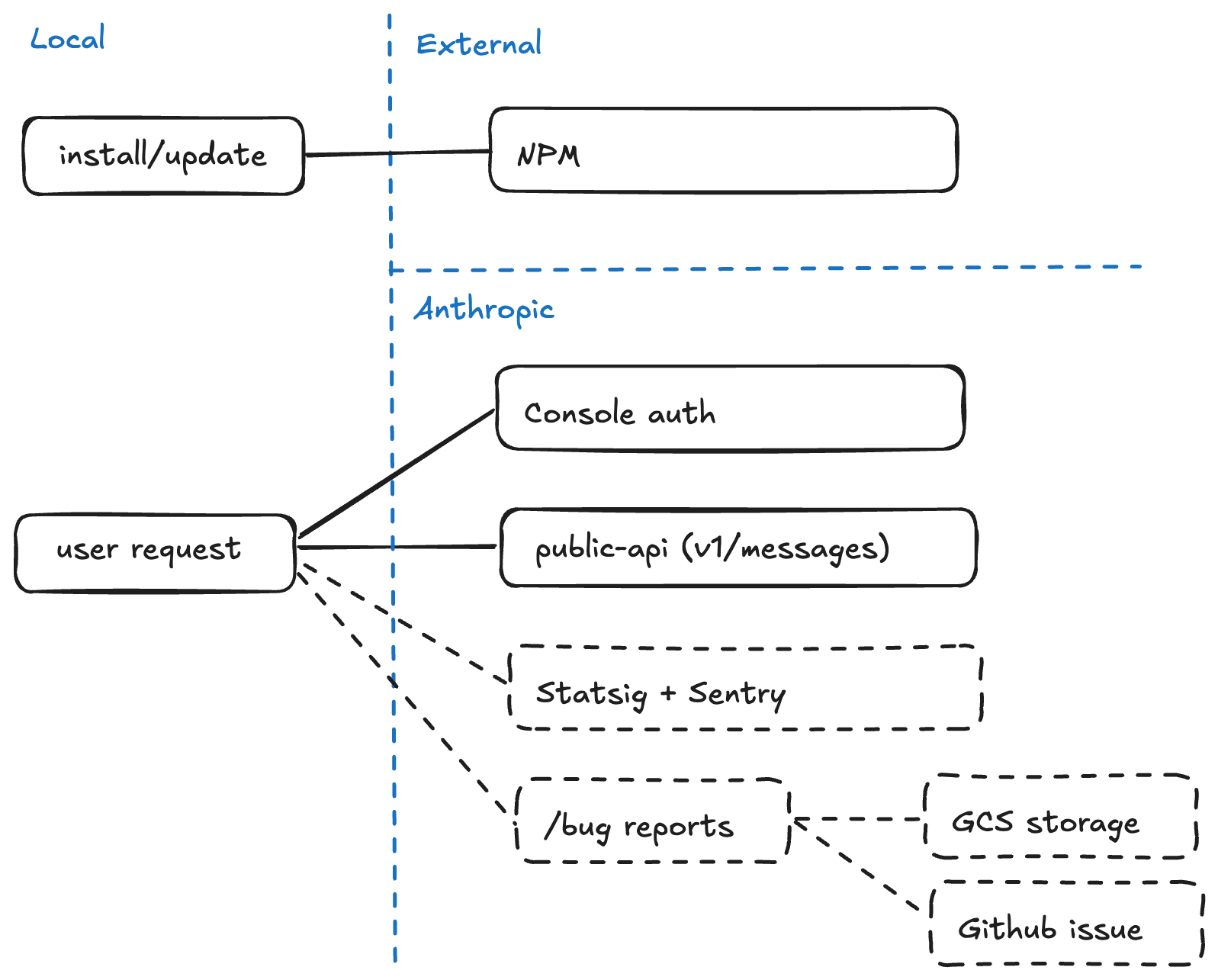

Flusso di dati e dipendenze

apiKeyHelper per leggere da un portachiavi alternativo. Per impostazione predefinita, questo helper viene chiamato dopo 5 minuti o in risposta HTTP 401; specificando CLAUDE_CODE_API_KEY_HELPER_TTL_MS è possibile impostare un intervallo di aggiornamento personalizzato.

Claude Code si connette dalle macchine degli utenti al servizio Statsig per registrare metriche operative come latenza, affidabilità e modelli di utilizzo. Questa registrazione non include alcun codice o percorso di file. I dati sono crittografati in transito utilizzando TLS e a riposo utilizzando la crittografia AES a 256 bit. Leggi di più nella documentazione sulla sicurezza di Statsig. Per disattivare la telemetria Statsig, imposta la variabile d’ambiente DISABLE_TELEMETRY.

Claude Code si connette dalle macchine degli utenti a Sentry per la registrazione degli errori operativi. I dati sono crittografati in transito utilizzando TLS e a riposo utilizzando la crittografia AES a 256 bit. Leggi di più nella documentazione sulla sicurezza di Sentry. Per disattivare la registrazione degli errori, imposta la variabile d’ambiente DISABLE_ERROR_REPORTING.

Quando gli utenti eseguono il comando /bug, una copia della loro cronologia completa di conversazione, incluso il codice, viene inviata ad Anthropic. I dati sono crittografati in transito e a riposo. Facoltativamente, viene creato un problema GitHub nel nostro repository pubblico. Per disattivare la segnalazione di bug, imposta la variabile d’ambiente DISABLE_BUG_COMMAND.

Per impostazione predefinita, disabilitiamo tutto il traffico non essenziale (inclusi la segnalazione degli errori, la telemetria e la funzionalità di segnalazione dei bug) quando si utilizza Bedrock o Vertex. Puoi anche disattivare tutti questi contemporaneamente impostando la variabile d’ambiente CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Ecco i comportamenti predefiniti completi:

| Servizio | API Anthropic | API Vertex | API Bedrock |

|---|---|---|---|

| Statsig (Metriche) | Attivo per impostazione predefinita.DISABLE_TELEMETRY=1 per disabilitare. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_VERTEX deve essere 1. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_BEDROCK deve essere 1. |

| Sentry (Errori) | Attivo per impostazione predefinita.DISABLE_ERROR_REPORTING=1 per disabilitare. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_VERTEX deve essere 1. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_BEDROCK deve essere 1. |

API Anthropic (report /bug) | Attivo per impostazione predefinita.DISABLE_BUG_COMMAND=1 per disabilitare. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_VERTEX deve essere 1. | Disattivato per impostazione predefinita.CLAUDE_CODE_USE_BEDROCK deve essere 1. |

settings.json (leggi di più).

Claude Code memorizza la cronologia delle conversazioni localmente, in testo semplice, in modo che gli utenti possano riprendere le conversazioni precedenti. Le conversazioni vengono conservate per 30 giorni e possono essere eliminate prima eseguendo rm -r ~/.claude/projects/*/. Il periodo di conservazione può essere personalizzato utilizzando l’impostazione cleanupPeriodDays; come altre impostazioni, puoi archiviare questa impostazione nel tuo repository, impostarla globalmente in modo che si applichi a tutti i repository o gestirla per tutti i dipendenti utilizzando la policy aziendale. La disinstallazione di claude non elimina la cronologia.

Gestione dei costi

Quando si utilizza l’API Anthropic, è possibile limitare la spesa totale dell’area di lavoro di Claude Code. Per configurare, segui queste istruzioni. Gli amministratori possono visualizzare i report sui costi e sull’utilizzo seguendo queste istruzioni. Su Bedrock e Vertex, Claude Code non invia metriche dal tuo cloud. Per ottenere metriche sui costi, diverse grandi aziende hanno riferito di utilizzare LiteLLM, che è uno strumento open-source che aiuta le aziende a tracciare la spesa per chiave. Questo progetto non è affiliato ad Anthropic e non abbiamo verificato la sua sicurezza. Per l’uso del team, Claude Code addebita in base al consumo di token API. In media, Claude Code costa ~$50-60/sviluppatore al mese con Sonnet 3.7, anche se c’è una grande varianza a seconda di quante istanze gli utenti stanno eseguendo e se lo stanno utilizzando nell’automazione.Migliori pratiche per le organizzazioni

- Raccomandiamo vivamente di investire nella documentazione in modo che Claude Code comprenda la tua base di codice. Molte organizzazioni creano un file

CLAUDE.md(che chiamiamo anche memoria) nella radice del repository che contiene l’architettura del sistema, come eseguire test e altri comandi comuni, e le migliori pratiche per contribuire alla base di codice. Questo file viene in genere archiviato nel controllo del codice sorgente in modo che tutti gli utenti possano beneficiarne. Scopri di più. - Se hai un ambiente di sviluppo personalizzato, scopriamo che creare un modo “con un clic” per installare Claude Code è fondamentale per aumentare l’adozione in tutta l’organizzazione.

- Incoraggia i nuovi utenti a provare Claude Code per domande sulla base di codice o su correzioni di bug o richieste di funzionalità più piccole. Chiedi a Claude Code di fare un piano. Controlla i suggerimenti di Claude e fornisci feedback se è fuori strada. Nel tempo, man mano che gli utenti comprendono meglio questo nuovo paradigma, saranno più efficaci nel permettere a Claude Code di funzionare in modo più agentico.

- I team di sicurezza possono configurare autorizzazioni gestite per ciò che Claude Code può e non può fare, che non possono essere sovrascritte dalla configurazione locale. Scopri di più.

- MCP è un ottimo modo per fornire a Claude Code più informazioni, come la connessione a sistemi di gestione dei ticket o log degli errori. Raccomandiamo che un team centrale configuri i server MCP e archivi una configurazione

.mcp.jsonnella base di codice in modo che tutti gli utenti ne beneficino. Scopri di più.