팀 설정

사용자 관리, 보안 및 모범 사례를 포함하여 팀을 Claude Code에 온보딩하는 방법을 알아보세요.

사용자 관리

Claude Code를 설정하려면 Anthropic 모델에 대한 액세스가 필요합니다. 팀의 경우 다음 세 가지 방법 중 하나로 Claude Code 액세스를 설정할 수 있습니다:- Anthropic Console을 통한 Anthropic API

- Amazon Bedrock

- Google Vertex AI

- 기존 Anthropic Console 계정을 사용하거나 새 Anthropic Console 계정을 만듭니다

- 아래 방법 중 하나를 통해 사용자를 추가할 수 있습니다:

- Console 내에서 사용자를 일괄 초대(Console -> Settings -> Members -> Invite)

- SSO 설정

- 사용자를 초대할 때 다음 역할 중 하나가 필요합니다:

- “Claude Code” 역할은 사용자가 Claude Code API 키만 생성할 수 있음을 의미합니다

- “Developer” 역할은 사용자가 모든 종류의 API 키를 생성할 수 있음을 의미합니다

- 초대된 각 사용자는 다음 단계를 완료해야 합니다:

- Console 초대 수락

- 시스템 요구 사항 확인

- Claude Code 설치

- Console 계정 자격 증명으로 로그인

- Bedrock 문서 또는 Vertex 문서를 따릅니다

- 환경 변수와 클라우드 자격 증명 생성 지침을 사용자에게 배포합니다. 여기에서 구성 관리 방법에 대해 자세히 알아보세요.

- 사용자는 Claude Code를 설치할 수 있습니다

보안에 대한 접근 방식

코드의 보안은 가장 중요합니다. Claude Code는 핵심에 보안이 내장되어 있습니다. 우리는 Anthropic의 포괄적인 보안 프로그램 요구 사항에 따라 모든 애플리케이션과 서비스를 개발하는 것과 마찬가지로 Claude Code를 개발했습니다. 우리의 프로그램에 대해 자세히 알아보고 리소스(SOC 2 Type 2 보고서, ISO 27001 인증서 등)에 대한 액세스를 요청하려면 Anthropic Trust Center를 방문하세요. Claude Code는 기본적으로 현재 작업 디렉토리의 파일을 읽고date, pwd, whoami와 같은 특정 bash 명령을 포함하여 엄격한 읽기 전용 권한을 갖도록 설계되었습니다. Claude Code가 파일 편집, 테스트 실행, bash 명령 실행과 같은 추가 작업을 수행하도록 요청하면 사용자에게 권한을 요청합니다. Claude Code가 권한을 요청하면 사용자는 해당 인스턴스에 대해서만 승인하거나 앞으로 해당 명령을 자동으로 실행하도록 허용할 수 있습니다. 우리는 세분화된 권한을 지원하므로 에이전트가 수행할 수 있는 작업(예: 테스트 실행, 린터 실행)과 수행할 수 없는 작업(예: 클라우드 인프라 업데이트)을 정확히 지정할 수 있습니다. 이러한 권한 설정은 버전 제어에 체크인하여 조직의 모든 개발자에게 배포할 수 있으며 개별 개발자가 사용자 지정할 수도 있습니다.

Claude Code의 엔터프라이즈 배포의 경우, 엔터프라이즈 관리 정책 설정도 지원합니다. 이러한 설정은 사용자 및 프로젝트 설정보다 우선하므로 시스템 관리자가 사용자가 재정의할 수 없는 보안 정책을 적용할 수 있습니다. 엔터프라이즈 관리 정책 설정을 구성하는 방법 알아보기.

우리는 Claude Code를 투명하고 안전하게 설계했습니다. 예를 들어, 모델이 실행하기 전에 git 명령을 제안하도록 허용하여 사용자에게 권한을 부여하거나 거부할 수 있는 제어 권한을 제공합니다. 이를 통해 사용자와 조직은 가능한 모든 우회 방법을 모니터링하려고 하는 대신 직접 자신의 권한을 구성할 수 있습니다.

에이전트 시스템은 에이전트가 실제 세계와 상호 작용하고 더 오랜 기간 동안 행동할 수 있는 도구를 호출할 수 있기 때문에 AI 채팅 경험과 근본적으로 다릅니다. 에이전트 시스템은 비결정적이며 사용자의 위험을 완화하기 위한 여러 내장 보호 기능이 있습니다.

- 프롬프트 인젝션은 모델 입력이 원치 않는 방식으로 모델 동작을 변경할 때 발생합니다. 이러한 위험을 줄이기 위해 몇 가지 제품 내 완화 조치를 추가했습니다:

- 네트워크 요청을 수행하는 도구는 기본적으로 사용자 승인이 필요합니다

- 웹 가져오기는 잠재적으로 악의적인 프롬프트가 주요 컨텍스트 창에 주입되는 것을 방지하기 위해 별도의 컨텍스트 창을 사용합니다

- 새 코드베이스에서 Claude Code를 처음 실행할 때 코드를 신뢰하는지 확인하라는 메시지가 표시됩니다

- 새 MCP 서버(

.mcp.json을 통해 구성됨)를 처음 볼 때 서버를 신뢰하는지 확인하라는 메시지가 표시됩니다 - 잠재적인 명령 인젝션(프롬프트 인젝션의 결과로)이 있는 bash 명령을 감지하면 사용자가 허용 목록에 추가했더라도 수동으로 명령을 승인하도록 요청합니다

- bash 명령을 허용 목록에 있는 권한과 안정적으로 일치시킬 수 없는 경우, 닫힌 상태로 실패하고 사용자에게 수동 승인을 요청합니다

- 모델이 복잡한 bash 명령을 생성할 때 사용자가 명령의 기능을 이해할 수 있도록 자연어 설명을 생성합니다

- 프롬프트 피로. 사용자별, 코드베이스별 또는 조직별로 자주 사용되는 안전한 명령을 허용 목록에 추가하는 것을 지원합니다. 또한 편집 수락 모드로 전환하여 한 번에 여러 편집을 수락하고 부작용이 있을 수 있는 도구(예: bash)에 대한 권한 프롬프트에 집중할 수 있습니다.

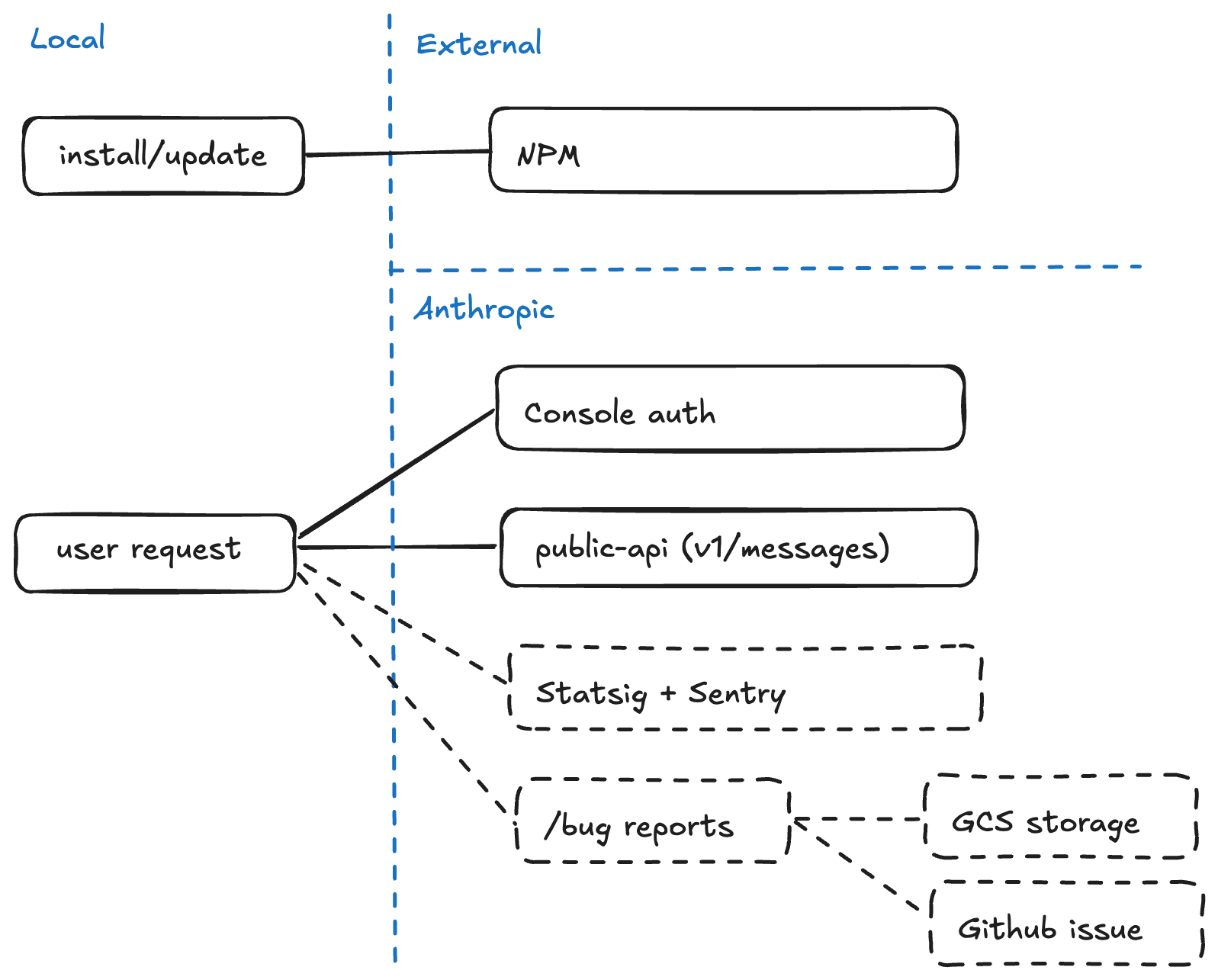

데이터 흐름 및 종속성

apiKeyHelper도 지원합니다. 기본적으로 이 도우미는 5분 후 또는 HTTP 401 응답 시 호출됩니다. CLAUDE_CODE_API_KEY_HELPER_TTL_MS를 지정하면 사용자 지정 새로 고침 간격을 설정할 수 있습니다.

Claude Code는 사용자의 머신에서 Statsig 서비스에 연결하여 지연 시간, 안정성 및 사용 패턴과 같은 운영 메트릭을 기록합니다. 이 로깅에는 코드나 파일 경로가 포함되지 않습니다. 데이터는 TLS를 사용하여 전송 중에 암호화되고 256비트 AES 암호화를 사용하여 저장 시 암호화됩니다. Statsig 보안 문서에서 자세히 알아보세요. Statsig 원격 분석을 옵트아웃하려면 DISABLE_TELEMETRY 환경 변수를 설정하세요.

Claude Code는 사용자의 머신에서 Sentry에 연결하여 운영 오류 로깅을 수행합니다. 데이터는 TLS를 사용하여 전송 중에 암호화되고 256비트 AES 암호화를 사용하여 저장 시 암호화됩니다. Sentry 보안 문서에서 자세히 알아보세요. 오류 로깅을 옵트아웃하려면 DISABLE_ERROR_REPORTING 환경 변수를 설정하세요.

사용자가 /bug 명령을 실행하면 코드를 포함한 전체 대화 기록 사본이 Anthropic으로 전송됩니다. 데이터는 전송 중 및 저장 시 암호화됩니다. 선택적으로 공개 리포지토리에 Github 이슈가 생성됩니다. 버그 보고를 옵트아웃하려면 DISABLE_BUG_COMMAND 환경 변수를 설정하세요.

기본적으로 Bedrock 또는 Vertex를 사용할 때 오류 보고, 원격 분석 및 버그 보고 기능을 포함한 모든 비필수 트래픽을 비활성화합니다. CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC 환경 변수를 설정하여 이 모든 것을 한 번에 옵트아웃할 수도 있습니다. 다음은 전체 기본 동작입니다:

| 서비스 | Anthropic API | Vertex API | Bedrock API |

|---|---|---|---|

| Statsig (메트릭) | 기본적으로 켜짐.DISABLE_TELEMETRY=1로 비활성화. | 기본적으로 꺼짐.CLAUDE_CODE_USE_VERTEX가 1이어야 함. | 기본적으로 꺼짐.CLAUDE_CODE_USE_BEDROCK이 1이어야 함. |

| Sentry (오류) | 기본적으로 켜짐.DISABLE_ERROR_REPORTING=1로 비활성화. | 기본적으로 꺼짐.CLAUDE_CODE_USE_VERTEX가 1이어야 함. | 기본적으로 꺼짐.CLAUDE_CODE_USE_BEDROCK이 1이어야 함. |

Anthropic API (/bug 보고) | 기본적으로 켜짐.DISABLE_BUG_COMMAND=1로 비활성화. | 기본적으로 꺼짐.CLAUDE_CODE_USE_VERTEX가 1이어야 함. | 기본적으로 꺼짐.CLAUDE_CODE_USE_BEDROCK이 1이어야 함. |

settings.json에 체크인할 수 있습니다(자세히 알아보기).

Claude Code는 사용자가 이전 대화를 재개할 수 있도록 대화 기록을 로컬에 일반 텍스트로 저장합니다. 대화는 30일 동안 보관되며 rm -r ~/.claude/projects/*/를 실행하여 더 일찍 삭제할 수 있습니다. 보존 기간은 cleanupPeriodDays 설정을 사용하여 사용자 지정할 수 있습니다. 다른 설정과 마찬가지로 이 설정을 리포지토리에 체크인하거나, 모든 리포지토리에 적용되도록 전역적으로 설정하거나, 엔터프라이즈 정책을 사용하여 모든 직원에 대해 관리할 수 있습니다. claude를 제거해도 기록은 삭제되지 않습니다.

비용 관리

Anthropic API를 사용할 때 총 Claude Code 작업 공간 지출을 제한할 수 있습니다. 구성하려면 다음 지침을 따르세요. 관리자는 다음 지침에 따라 비용 및 사용량 보고서를 볼 수 있습니다. Bedrock 및 Vertex에서 Claude Code는 클라우드에서 메트릭을 전송하지 않습니다. 비용 메트릭을 얻기 위해 여러 대기업은 키별 지출 추적을 돕는 오픈 소스 도구인 LiteLLM을 사용한다고 보고했습니다. 이 프로젝트는 Anthropic과 관련이 없으며 보안을 감사하지 않았습니다. 팀 사용의 경우 Claude Code는 API 토큰 소비에 따라 요금을 부과합니다. 평균적으로 Claude Code는 Sonnet 3.7을 사용할 때 개발자당 월 약 $50-60의 비용이 들지만 사용자가 실행하는 인스턴스 수와 자동화에 사용하는지 여부에 따라 큰 차이가 있습니다.조직을 위한 모범 사례

- Claude Code가 코드베이스를 이해할 수 있도록 문서에 투자할 것을 강력히 권장합니다. 많은 조직은 시스템 아키텍처, 테스트 실행 방법 및 기타 일반적인 명령, 코드베이스에 기여하기 위한 모범 사례가 포함된 리포지토리 루트에

CLAUDE.md파일(메모리라고도 함)을 만듭니다. 이 파일은 일반적으로 모든 사용자가 혜택을 받을 수 있도록 소스 제어에 체크인됩니다. 자세히 알아보기. - 사용자 지정 개발 환경이 있는 경우, Claude Code를 설치하는 “원클릭” 방식을 만드는 것이 조직 전체에서 채택을 늘리는 데 핵심이라는 것을 발견했습니다.

- 새 사용자에게 코드베이스 Q&A 또는 작은 버그 수정이나 기능 요청에 Claude Code를 사용해 보도록 권장하세요. Claude Code에 계획을 세우도록 요청하세요. Claude의 제안을 확인하고 잘못된 방향으로 가고 있다면 피드백을 제공하세요. 시간이 지남에 따라 사용자가 이 새로운 패러다임을 더 잘 이해하게 되면 Claude Code가 더 에이전트적으로 실행되도록 하는 데 더 효과적일 것입니다.

- 보안 팀은 로컬 구성으로 덮어쓸 수 없는 Claude Code가 수행할 수 있는 작업과 수행할 수 없는 작업에 대한 관리 권한을 구성할 수 있습니다. 자세히 알아보기.

- MCP는 티켓 관리 시스템이나 오류 로그에 연결하는 등 Claude Code에 더 많은 정보를 제공하는 좋은 방법입니다. 한 중앙 팀이 MCP 서버를 구성하고 모든 사용자가 혜택을 받을 수 있도록

.mcp.json구성을 코드베이스에 체크인하는 것이 좋습니다. 자세히 알아보기.