Configuração da equipe

Aprenda como integrar sua equipe ao Claude Code, incluindo gerenciamento de usuários, segurança e melhores práticas.

Gerenciamento de usuários

Configurar o Claude Code requer acesso aos modelos da Anthropic. Para equipes, você pode configurar o acesso ao Claude Code de uma das três maneiras:- API da Anthropic via Console da Anthropic

- Amazon Bedrock

- Google Vertex AI

- Use sua conta existente do Console da Anthropic ou crie uma nova conta do Console da Anthropic

- Você pode adicionar usuários através de qualquer um dos métodos abaixo:

- Convidar usuários em massa de dentro do Console (Console -> Configurações -> Membros -> Convidar)

- Configurar SSO

- Ao convidar usuários, eles precisam de uma das seguintes funções:

- A função “Claude Code” significa que os usuários só podem criar chaves de API do Claude Code

- A função “Developer” significa que os usuários podem criar qualquer tipo de chave de API

- Cada usuário convidado precisa completar estas etapas:

- Aceitar o convite do Console

- Verificar os requisitos do sistema

- Instalar o Claude Code

- Fazer login com as credenciais da conta do Console

- Siga a documentação do Bedrock ou a documentação do Vertex

- Distribua as variáveis de ambiente e instruções para gerar credenciais na nuvem para seus usuários. Leia mais sobre como gerenciar a configuração aqui.

- Os usuários podem instalar o Claude Code

Como abordamos a segurança

A segurança do seu código é primordial. O Claude Code é construído com segurança em seu núcleo. Desenvolvemos o Claude Code, assim como desenvolvemos todos os nossos aplicativos e serviços, de acordo com os requisitos do programa abrangente de segurança da Anthropic. Você pode ler mais sobre nosso programa e solicitar acesso a recursos (como nosso relatório SOC 2 Tipo 2, certificado ISO 27001, etc.) no Centro de Confiança da Anthropic. Projetamos o Claude Code para ter permissões estritas somente de leitura por padrão, incluindo a leitura de arquivos no diretório de trabalho atual e comandos bash específicos comodate, pwd e whoami. Quando o Claude Code solicita realizar ações adicionais (como editar arquivos, executar testes e executar comandos bash), ele pedirá permissão aos usuários. Quando o Claude Code solicita permissão, os usuários podem aprová-la apenas para aquela instância ou permitir que ele execute esse comando automaticamente no futuro. Suportamos permissões granulares para que você possa especificar exatamente o que o agente tem permissão para fazer (por exemplo, executar testes, executar linter) e o que não tem permissão para fazer (por exemplo, atualizar infraestrutura na nuvem). Essas configurações de permissão podem ser registradas no controle de versão e distribuídas para todos os desenvolvedores em sua organização, além de serem personalizadas por desenvolvedores individuais.

Para implantações empresariais do Claude Code, também suportamos configurações de política gerenciada pela empresa. Estas têm precedência sobre as configurações de usuário e projeto, permitindo que os administradores do sistema imponham políticas de segurança que os usuários não podem substituir. Saiba como configurar as configurações de política gerenciada pela empresa.

Projetamos o Claude Code para ser transparente e seguro. Por exemplo, permitimos que o modelo sugira comandos git antes de executá-los, dando assim controle ao usuário para conceder ou negar permissão. Isso permite que usuários e organizações configurem suas próprias permissões diretamente, em vez de tentar monitorar todas as possíveis soluções alternativas.

Sistemas agênticos são fundamentalmente diferentes das experiências de chat com IA, já que os agentes podem chamar ferramentas que interagem com o mundo real e agir por períodos mais longos. Sistemas agênticos são não-determinísticos e temos várias proteções incorporadas para mitigar riscos para os usuários.

- Injeção de prompt é quando entradas do modelo alteram o comportamento do modelo de maneira indesejada. Para reduzir o risco disso acontecer, adicionamos algumas mitigações no produto:

- Ferramentas que fazem solicitações de rede requerem aprovação do usuário por padrão

- A busca na web usa uma janela de contexto separada, para evitar a injeção de prompts potencialmente maliciosos na janela de contexto principal

- Na primeira vez que você executa o Claude Code em uma nova base de código, solicitaremos que você verifique se confia no código

- Na primeira vez que você vê novos servidores MCP (configurados via

.mcp.json), solicitaremos que você verifique se confia nos servidores - Quando detectamos um comando bash com potencial injeção de comando (como resultado de injeção de prompt), pediremos aos usuários que aprovem manualmente o comando, mesmo que eles o tenham incluído na lista de permissões

- Se não conseguirmos combinar de forma confiável um comando bash com uma permissão na lista de permissões, fechamos e solicitamos aos usuários aprovação manual

- Quando o modelo gera comandos bash complexos, geramos descrições em linguagem natural para os usuários, para que eles entendam o que o comando faz

- Fadiga de prompt. Suportamos a inclusão na lista de permissões de comandos seguros frequentemente usados por usuário, por base de código ou por organização. Também permitimos que você mude para o modo Aceitar Edições para aceitar muitas edições de uma vez, concentrando os prompts de permissão em ferramentas que podem ter efeitos colaterais (por exemplo, bash)

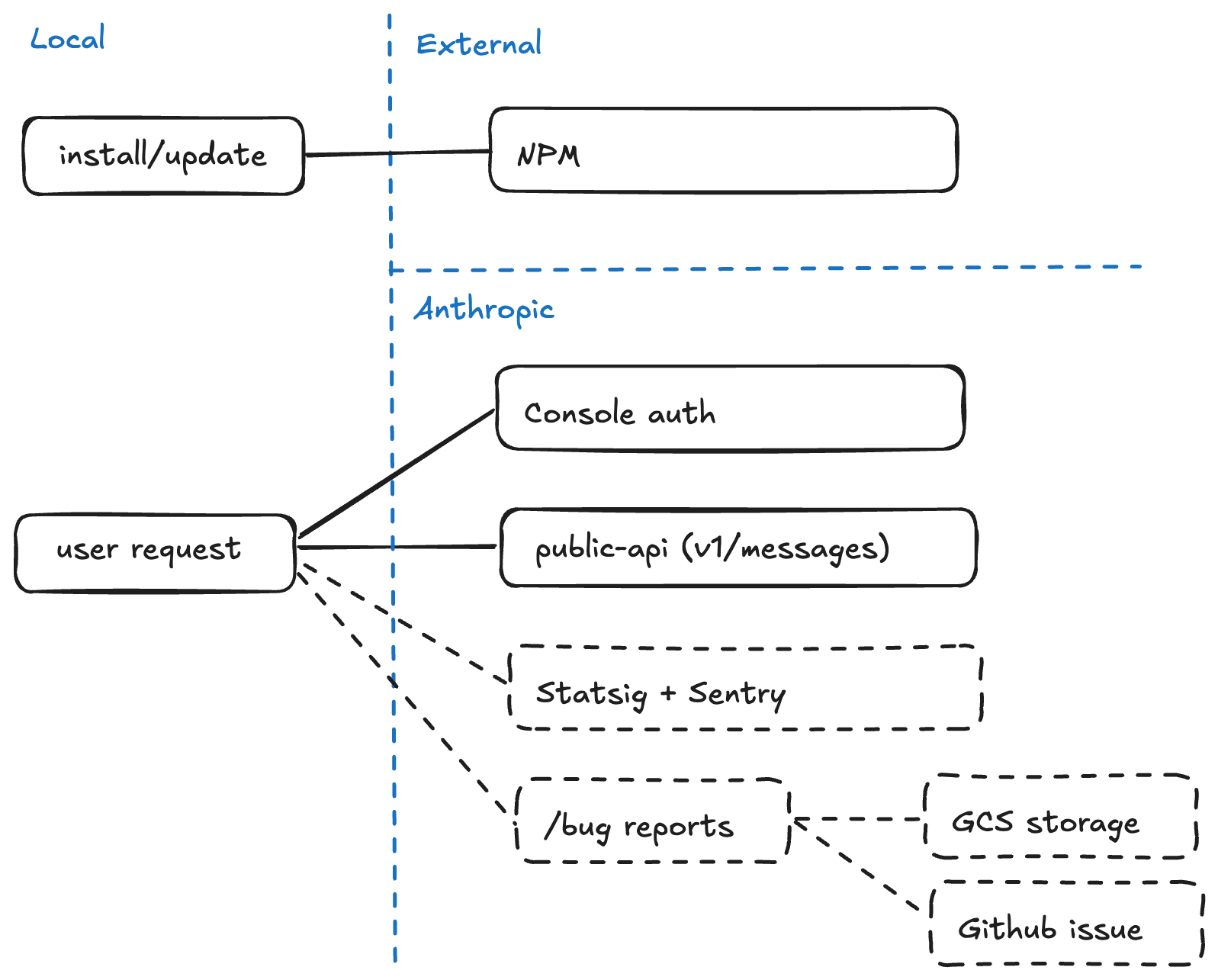

Fluxo de dados e dependências

apiKeyHelper para ler de um keychain alternativo. Por padrão, este auxiliar é chamado após 5 minutos ou em resposta HTTP 401; especificar CLAUDE_CODE_API_KEY_HELPER_TTL_MS permite um intervalo de atualização personalizado.

O Claude Code se conecta das máquinas dos usuários ao serviço Statsig para registrar métricas operacionais como latência, confiabilidade e padrões de uso. Este registro não inclui nenhum código ou caminhos de arquivo. Os dados são criptografados em trânsito usando TLS e em repouso usando criptografia AES de 256 bits. Leia mais na documentação de segurança do Statsig. Para optar por não usar a telemetria do Statsig, defina a variável de ambiente DISABLE_TELEMETRY.

O Claude Code se conecta das máquinas dos usuários ao Sentry para registro operacional de erros. Os dados são criptografados em trânsito usando TLS e em repouso usando criptografia AES de 256 bits. Leia mais na documentação de segurança do Sentry. Para optar por não usar o registro de erros, defina a variável de ambiente DISABLE_ERROR_REPORTING.

Quando os usuários executam o comando /bug, uma cópia de todo o histórico de conversas, incluindo código, é enviada para a Anthropic. Os dados são criptografados em trânsito e em repouso. Opcionalmente, um problema do Github é criado em nosso repositório público. Para optar por não usar o relatório de bugs, defina a variável de ambiente DISABLE_BUG_COMMAND.

Por padrão, desativamos todo o tráfego não essencial (incluindo relatórios de erros, telemetria e funcionalidade de relatório de bugs) ao usar Bedrock ou Vertex. Você também pode optar por não usar todos esses de uma vez, definindo a variável de ambiente CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Aqui estão os comportamentos padrão completos:

| Serviço | API da Anthropic | API do Vertex | API do Bedrock |

|---|---|---|---|

| Statsig (Métricas) | Ativado por padrão.DISABLE_TELEMETRY=1 para desativar. | Desativado por padrão.CLAUDE_CODE_USE_VERTEX deve ser 1. | Desativado por padrão.CLAUDE_CODE_USE_BEDROCK deve ser 1. |

| Sentry (Erros) | Ativado por padrão.DISABLE_ERROR_REPORTING=1 para desativar. | Desativado por padrão.CLAUDE_CODE_USE_VERTEX deve ser 1. | Desativado por padrão.CLAUDE_CODE_USE_BEDROCK deve ser 1. |

API da Anthropic (relatórios /bug) | Ativado por padrão.DISABLE_BUG_COMMAND=1 para desativar. | Desativado por padrão.CLAUDE_CODE_USE_VERTEX deve ser 1. | Desativado por padrão.CLAUDE_CODE_USE_BEDROCK deve ser 1. |

settings.json (leia mais).

O Claude Code armazena o histórico de conversas localmente, em texto simples, para que os usuários possam retomar conversas anteriores. As conversas são retidas por 30 dias, e eles podem excluí-las antes executando rm -r ~/.claude/projects/*/. O período de retenção pode ser personalizado usando a configuração cleanupPeriodDays; como outras configurações, você pode registrar essa configuração em seu repositório, defini-la globalmente para que se aplique a todos os repositórios ou gerenciá-la para todos os funcionários usando sua política empresarial. Desinstalar o claude não exclui o histórico.

Gerenciando custos

Ao usar a API da Anthropic, você pode limitar o gasto total do espaço de trabalho do Claude Code. Para configurar, siga estas instruções. Os administradores podem visualizar relatórios de custo e uso seguindo estas instruções. No Bedrock e Vertex, o Claude Code não envia métricas da sua nuvem. Para obter métricas de custo, várias grandes empresas relataram usar o LiteLLM, que é uma ferramenta de código aberto que ajuda as empresas a rastrear gastos por chave. Este projeto não é afiliado à Anthropic e não auditamos sua segurança. Para uso em equipe, o Claude Code cobra pelo consumo de tokens de API. Em média, o Claude Code custa ~$50-60/desenvolvedor por mês com o Sonnet 3.7, embora haja grande variação dependendo de quantas instâncias os usuários estão executando e se eles estão usando em automação.Melhores práticas para organizações

- Recomendamos fortemente investir em documentação para que o Claude Code entenda sua base de código. Muitas organizações criam um arquivo

CLAUDE.md(que também chamamos de memória) na raiz do repositório que contém a arquitetura do sistema, como executar testes e outros comandos comuns, e melhores práticas para contribuir com a base de código. Este arquivo é normalmente registrado no controle de origem para que todos os usuários possam se beneficiar dele. Saiba mais. - Se você tem um ambiente de desenvolvimento personalizado, descobrimos que criar uma maneira “com um clique” para instalar o Claude Code é fundamental para aumentar a adoção em toda a organização.

- Incentive novos usuários a experimentar o Claude Code para perguntas sobre a base de código, ou em correções de bugs menores ou solicitações de recursos. Peça ao Claude Code para fazer um plano. Verifique as sugestões do Claude e dê feedback se estiver fora do caminho. Com o tempo, à medida que os usuários entendem melhor este novo paradigma, eles serão mais eficazes em permitir que o Claude Code funcione de forma mais agêntica.

- As equipes de segurança podem configurar permissões gerenciadas para o que o Claude Code pode e não pode fazer, que não podem ser sobrescritas pela configuração local. Saiba mais.

- O MCP é uma ótima maneira de fornecer mais informações ao Claude Code, como conectar-se a sistemas de gerenciamento de tickets ou logs de erro. Recomendamos que uma equipe central configure servidores MCP e registre uma configuração

.mcp.jsonna base de código para que todos os usuários se beneficiem. Saiba mais.