Настройка команды

Узнайте, как подключить вашу команду к Claude Code, включая управление пользователями, безопасность и лучшие практики.

Управление пользователями

Настройка Claude Code требует доступа к моделям Anthropic. Для команд вы можете настроить доступ к Claude Code одним из трех способов:- API Anthropic через консоль Anthropic

- Amazon Bedrock

- Google Vertex AI

- Используйте существующую учетную запись консоли Anthropic или создайте новую учетную запись консоли Anthropic

- Вы можете добавлять пользователей любым из следующих методов:

- Массовое приглашение пользователей из консоли (Консоль -> Настройки -> Участники -> Пригласить)

- Настройка SSO

- При приглашении пользователей им необходима одна из следующих ролей:

- Роль “Claude Code” означает, что пользователи могут создавать только API-ключи Claude Code

- Роль “Developer” означает, что пользователи могут создавать любые типы API-ключей

- Каждый приглашенный пользователь должен выполнить следующие шаги:

- Принять приглашение в консоль

- Проверить системные требования

- Установить Claude Code

- Войти с учетными данными консоли

- Следуйте документации Bedrock или документации Vertex

- Распространите переменные окружения и инструкции по генерации учетных данных облака среди ваших пользователей. Подробнее о том, как управлять конфигурацией здесь.

- Пользователи могут установить Claude Code

Наш подход к безопасности

Безопасность вашего кода имеет первостепенное значение. Claude Code создан с безопасностью в своей основе. Мы разработали Claude Code, как и все наши приложения и сервисы, в соответствии с требованиями комплексной программы безопасности Anthropic. Вы можете узнать больше о нашей программе и запросить доступ к ресурсам (таким как отчет SOC 2 Type 2, сертификат ISO 27001 и т.д.) в Центре доверия Anthropic. Мы разработали Claude Code так, чтобы по умолчанию он имел строгие разрешения только для чтения, включая чтение файлов в текущем рабочем каталоге и определенные команды bash, такие какdate, pwd и whoami. Когда Claude Code запрашивает выполнение дополнительных действий (например, редактирование файлов, запуск тестов и выполнение команд bash), он будет запрашивать разрешение у пользователей. Когда Claude Code запрашивает разрешение, пользователи могут одобрить его только для этого случая или разрешить автоматически выполнять эту команду в будущем. Мы поддерживаем детализированные разрешения, чтобы вы могли точно указать, что агенту разрешено делать (например, запускать тесты, запускать линтер) и что ему не разрешено делать (например, обновлять облачную инфраструктуру). Эти настройки разрешений можно сохранить в системе контроля версий и распространить среди всех разработчиков в вашей организации, а также настроить индивидуально для отдельных разработчиков.

Для корпоративных развертываний Claude Code мы также поддерживаем настройки политик, управляемых предприятием. Они имеют приоритет над настройками пользователей и проектов, позволяя системным администраторам применять политики безопасности, которые пользователи не могут переопределить. Узнайте, как настроить параметры политики, управляемой предприятием.

Мы разработали Claude Code так, чтобы он был прозрачным и безопасным. Например, мы позволяем модели предлагать команды git перед их выполнением, тем самым давая пользователю контроль для предоставления или отказа в разрешении. Это позволяет пользователям и организациям напрямую настраивать свои разрешения, а не пытаться отслеживать все возможные обходные пути.

Агентные системы принципиально отличаются от чат-взаимодействий с ИИ, поскольку агенты могут вызывать инструменты, которые взаимодействуют с реальным миром и действуют в течение более длительных периодов времени. Агентные системы недетерминированы, и у нас есть ряд встроенных защит для снижения рисков для пользователей.

- Инъекция промптов — это когда входные данные модели изменяют поведение модели нежелательным образом. Чтобы снизить риск этого, мы добавили несколько встроенных в продукт мер:

- Инструменты, которые делают сетевые запросы, по умолчанию требуют одобрения пользователя

- Веб-выборка использует отдельное контекстное окно, чтобы избежать внедрения потенциально вредоносных промптов в основное контекстное окно

- При первом запуске Claude Code в новой кодовой базе мы попросим вас подтвердить, что вы доверяете коду

- При первом обнаружении новых серверов MCP (настроенных через

.mcp.json), мы попросим вас подтвердить, что вы доверяете серверам - Когда мы обнаруживаем команду bash с потенциальной инъекцией команд (в результате инъекции промпта), мы попросим пользователей вручную одобрить команду, даже если они добавили ее в белый список

- Если мы не можем надежно сопоставить команду bash с разрешением из белого списка, мы закрываем доступ и запрашиваем у пользователей ручное одобрение

- Когда модель генерирует сложные команды bash, мы генерируем описания на естественном языке для пользователей, чтобы они понимали, что делает команда

- Усталость от запросов. Мы поддерживаем добавление в белый список часто используемых безопасных команд для каждого пользователя, кодовой базы или организации. Мы также позволяем вам переключиться в режим Accept Edits, чтобы принимать множество правок одновременно, фокусируя запросы разрешений на инструментах, которые могут иметь побочные эффекты (например, bash)

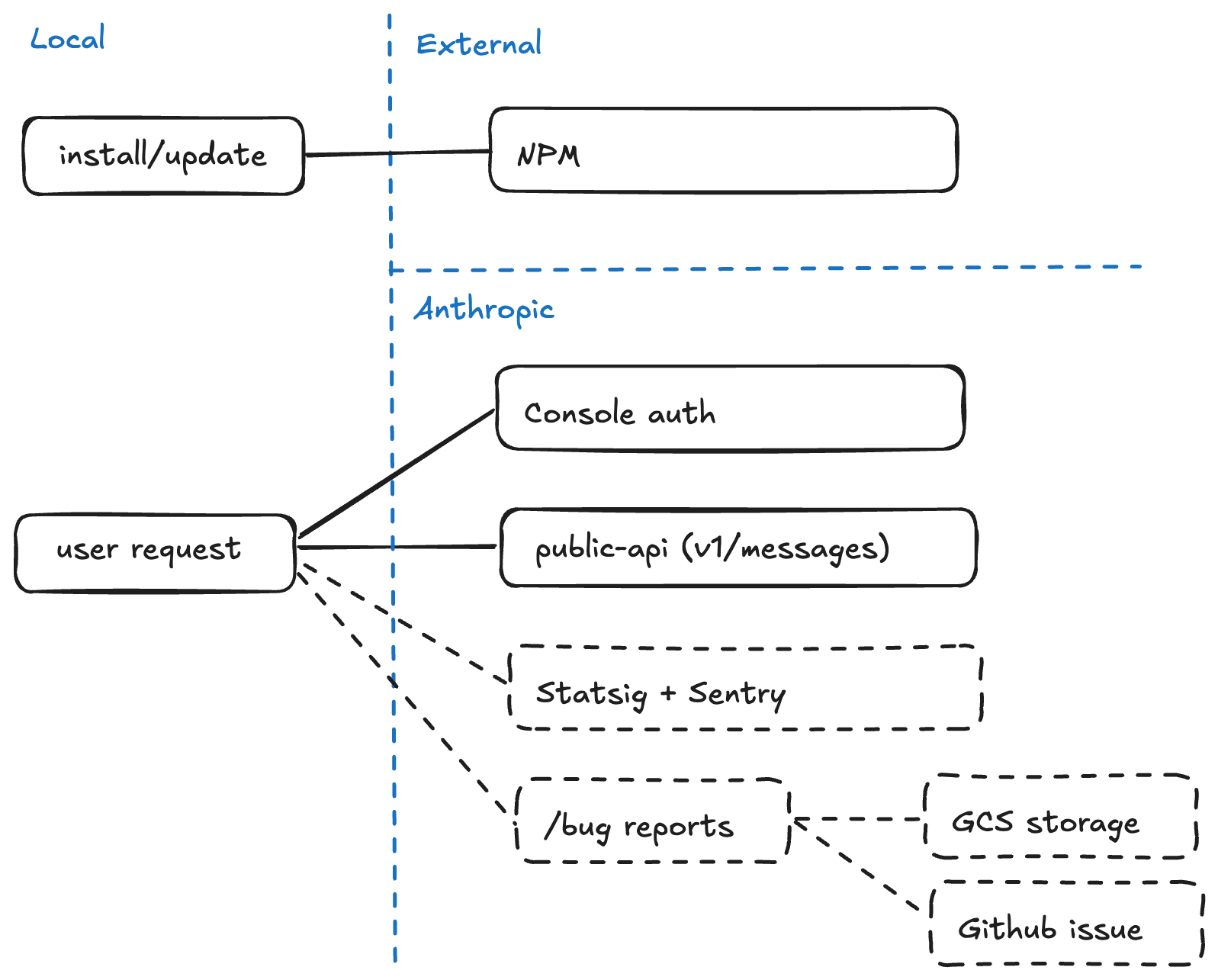

Поток данных и зависимости

apiKeyHelper для чтения из альтернативной связки ключей. По умолчанию этот помощник вызывается через 5 минут или при ответе HTTP 401; указание CLAUDE_CODE_API_KEY_HELPER_TTL_MS позволяет настроить пользовательский интервал обновления.

Claude Code подключается с машин пользователей к сервису Statsig для регистрации операционных метрик, таких как задержка, надежность и шаблоны использования. Это логирование не включает какой-либо код или пути к файлам. Данные шифруются при передаче с использованием TLS и в состоянии покоя с использованием 256-битного шифрования AES. Подробнее в документации по безопасности Statsig. Чтобы отказаться от телеметрии Statsig, установите переменную окружения DISABLE_TELEMETRY.

Claude Code подключается с машин пользователей к Sentry для операционного логирования ошибок. Данные шифруются при передаче с использованием TLS и в состоянии покоя с использованием 256-битного шифрования AES. Подробнее в документации по безопасности Sentry. Чтобы отказаться от логирования ошибок, установите переменную окружения DISABLE_ERROR_REPORTING.

Когда пользователи запускают команду /bug, копия всей истории их разговора, включая код, отправляется в Anthropic. Данные шифруются при передаче и в состоянии покоя. При желании создается issue на GitHub в нашем публичном репозитории. Чтобы отказаться от отчетов об ошибках, установите переменную окружения DISABLE_BUG_COMMAND.

По умолчанию мы отключаем весь несущественный трафик (включая отчеты об ошибках, телеметрию и функциональность отчетов об ошибках) при использовании Bedrock или Vertex. Вы также можете отказаться от всего этого сразу, установив переменную окружения CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC. Вот полное поведение по умолчанию:

| Сервис | API Anthropic | API Vertex | API Bedrock |

|---|---|---|---|

| Statsig (Метрики) | По умолчанию включено.DISABLE_TELEMETRY=1 для отключения. | По умолчанию выключено.CLAUDE_CODE_USE_VERTEX должно быть 1. | По умолчанию выключено.CLAUDE_CODE_USE_BEDROCK должно быть 1. |

| Sentry (Ошибки) | По умолчанию включено.DISABLE_ERROR_REPORTING=1 для отключения. | По умолчанию выключено.CLAUDE_CODE_USE_VERTEX должно быть 1. | По умолчанию выключено.CLAUDE_CODE_USE_BEDROCK должно быть 1. |

API Anthropic (отчеты /bug) | По умолчанию включено.DISABLE_BUG_COMMAND=1 для отключения. | По умолчанию выключено.CLAUDE_CODE_USE_VERTEX должно быть 1. | По умолчанию выключено.CLAUDE_CODE_USE_BEDROCK должно быть 1. |

settings.json (подробнее).

Claude Code хранит историю разговоров локально, в виде обычного текста, чтобы пользователи могли возобновить предыдущие разговоры. Разговоры сохраняются в течение 30 дней, и их можно удалить раньше, выполнив rm -r ~/.claude/projects/*/. Период хранения можно настроить с помощью параметра cleanupPeriodDays; как и другие настройки, вы можете сохранить эту настройку в вашем репозитории, установить ее глобально, чтобы она применялась ко всем репозиториям, или управлять ею для всех сотрудников, используя корпоративную политику. Удаление claude не удаляет историю.

Управление затратами

При использовании API Anthropic вы можете ограничить общие расходы рабочего пространства Claude Code. Для настройки следуйте этим инструкциям. Администраторы могут просматривать отчеты о затратах и использовании, следуя этим инструкциям. На Bedrock и Vertex Claude Code не отправляет метрики из вашего облака. Для получения метрик затрат несколько крупных предприятий сообщили об использовании LiteLLM, который является инструментом с открытым исходным кодом, помогающим компаниям отслеживать расходы по ключам. Этот проект не связан с Anthropic, и мы не проверяли его безопасность. Для командного использования Claude Code взимает плату за потребление API-токенов. В среднем Claude Code стоит ~$50-60 на разработчика в месяц с Sonnet 3.7, хотя существует большая вариативность в зависимости от того, сколько экземпляров запускают пользователи и используют ли они его в автоматизации.Лучшие практики для организаций

- Мы настоятельно рекомендуем инвестировать в документацию, чтобы Claude Code понимал вашу кодовую базу. Многие организации создают файл

CLAUDE.md(который мы также называем памятью) в корне репозитория, который содержит архитектуру системы, информацию о том, как запускать тесты и другие общие команды, а также лучшие практики для внесения вклада в кодовую базу. Этот файл обычно сохраняется в системе контроля версий, чтобы все пользователи могли извлечь из него пользу. Узнать больше. - Если у вас есть пользовательская среда разработки, мы обнаружили, что создание способа установки Claude Code “в один клик” является ключом к росту его использования в организации.

- Поощряйте новых пользователей пробовать Claude Code для вопросов и ответов по кодовой базе или для небольших исправлений ошибок или запросов функций. Попросите Claude Code составить план. Проверяйте предложения Claude и давайте обратную связь, если он отклоняется от курса. Со временем, по мере того как пользователи лучше понимают эту новую парадигму, они будут более эффективно позволять Claude Code работать более агентно.

- Команды безопасности могут настраивать управляемые разрешения для того, что Claude Code может и не может делать, которые не могут быть переопределены локальной конфигурацией. Узнать больше.

- MCP — отличный способ предоставить Claude Code больше информации, например, подключение к системам управления тикетами или журналам ошибок. Мы рекомендуем, чтобы одна центральная команда настраивала серверы MCP и сохраняла конфигурацию

.mcp.jsonв кодовой базе, чтобы все пользователи могли извлечь из нее пользу. Узнать больше.