Team-Einrichtung

Erfahren Sie, wie Sie Ihr Team für Claude Code einrichten, einschließlich Benutzerverwaltung, Sicherheit und Best Practices.

Benutzerverwaltung

Die Einrichtung von Claude Code erfordert Zugriff auf Anthropic-Modelle. Für Teams können Sie den Zugriff auf Claude Code auf drei Arten einrichten:- Anthropic API über die Anthropic Console

- Amazon Bedrock

- Google Vertex AI

- Verwenden Sie Ihr bestehendes Anthropic Console-Konto oder erstellen Sie ein neues Anthropic Console-Konto

- Sie können Benutzer über eine der folgenden Methoden hinzufügen:

- Masseneinladung von Benutzern innerhalb der Console (Console -> Einstellungen -> Mitglieder -> Einladen)

- SSO einrichten

- Bei der Einladung von Benutzern benötigen diese eine der folgenden Rollen:

- Die Rolle “Claude Code” bedeutet, dass Benutzer nur Claude Code API-Schlüssel erstellen können

- Die Rolle “Developer” bedeutet, dass Benutzer jede Art von API-Schlüssel erstellen können

- Jeder eingeladene Benutzer muss diese Schritte ausführen:

- Die Console-Einladung annehmen

- Systemanforderungen prüfen

- Claude Code installieren

- Mit den Anmeldedaten des Console-Kontos einloggen

- Folgen Sie der Bedrock-Dokumentation oder der Vertex-Dokumentation

- Verteilen Sie die Umgebungsvariablen und Anweisungen zur Generierung von Cloud-Anmeldedaten an Ihre Benutzer. Lesen Sie mehr darüber, wie Sie die Konfiguration hier verwalten.

- Benutzer können Claude Code installieren

Unser Ansatz zur Sicherheit

Die Sicherheit Ihres Codes hat höchste Priorität. Claude Code wurde mit Sicherheit als Kernprinzip entwickelt. Wir haben Claude Code, wie alle unsere Anwendungen und Dienste, gemäß den Anforderungen des umfassenden Sicherheitsprogramms von Anthropic entwickelt. Weitere Informationen zu unserem Programm und Anfragen für den Zugriff auf Ressourcen (wie unseren SOC 2 Type 2-Bericht, ISO 27001-Zertifikat usw.) finden Sie im Anthropic Trust Center. Wir haben Claude Code so konzipiert, dass es standardmäßig strenge Nur-Lese-Berechtigungen hat, einschließlich des Lesens von Dateien im aktuellen Arbeitsverzeichnis und spezifischer Bash-Befehle wiedate, pwd und whoami. Wenn Claude Code zusätzliche Aktionen ausführen möchte (wie das Bearbeiten von Dateien, Ausführen von Tests und Ausführen von Bash-Befehlen), wird es die Benutzer um Erlaubnis bitten. Wenn Claude Code um Erlaubnis bittet, können Benutzer dies nur für diese Instanz genehmigen oder erlauben, dass der Befehl in Zukunft automatisch ausgeführt wird. Wir unterstützen detaillierte Berechtigungen, sodass Sie genau festlegen können, was der Agent tun darf (z.B. Tests ausführen, Linter ausführen) und was er nicht tun darf (z.B. Cloud-Infrastruktur aktualisieren). Diese Berechtigungseinstellungen können in die Versionskontrolle eingecheckt und an alle Entwickler in Ihrer Organisation verteilt sowie von einzelnen Entwicklern angepasst werden.

Für Unternehmensbereitstellungen von Claude Code unterstützen wir auch unternehmensgesteuerte Richtlinieneinstellungen. Diese haben Vorrang vor Benutzer- und Projekteinstellungen und ermöglichen es Systemadministratoren, Sicherheitsrichtlinien durchzusetzen, die Benutzer nicht überschreiben können. Erfahren Sie, wie Sie unternehmensgesteuerte Richtlinieneinstellungen konfigurieren.

Wir haben Claude Code transparent und sicher gestaltet. Zum Beispiel erlauben wir dem Modell, git-Befehle vorzuschlagen, bevor es sie ausführt, und geben dem Benutzer so die Kontrolle, die Erlaubnis zu erteilen oder zu verweigern. Dies ermöglicht es Benutzern und Organisationen, ihre eigenen Berechtigungen direkt zu konfigurieren, anstatt zu versuchen, alle möglichen Umgehungen zu überwachen.

Agentische Systeme unterscheiden sich grundlegend von KI-Chat-Erfahrungen, da Agenten in der Lage sind, Tools aufzurufen, die mit der realen Welt interagieren und über längere Zeiträume handeln können. Agentische Systeme sind nicht-deterministisch, und wir haben eine Reihe von eingebauten Schutzmaßnahmen, um Risiken für Benutzer zu minimieren.

- Prompt-Injection tritt auf, wenn Modelleingaben das Modellverhalten auf unerwünschte Weise verändern. Um dieses Risiko zu reduzieren, haben wir einige Abschwächungen im Produkt hinzugefügt:

- Tools, die Netzwerkanfragen stellen, erfordern standardmäßig die Genehmigung des Benutzers

- Web-Abruf verwendet ein separates Kontextfenster, um das Einfügen potenziell schädlicher Prompts in das Hauptkontextfenster zu vermeiden

- Wenn Sie Claude Code zum ersten Mal in einer neuen Codebasis ausführen, werden Sie aufgefordert zu überprüfen, ob Sie dem Code vertrauen

- Wenn Sie zum ersten Mal neue MCP-Server sehen (konfiguriert über

.mcp.json), werden Sie aufgefordert zu überprüfen, ob Sie den Servern vertrauen - Wenn wir einen Bash-Befehl mit potenzieller Befehlsinjektion (als Ergebnis einer Prompt-Injektion) erkennen, werden wir Benutzer bitten, den Befehl manuell zu genehmigen, auch wenn sie ihn auf die Whitelist gesetzt haben

- Wenn wir einen Bash-Befehl nicht zuverlässig einer Whitelist-Berechtigung zuordnen können, schlagen wir fehl und fordern Benutzer zur manuellen Genehmigung auf

- Wenn das Modell komplexe Bash-Befehle generiert, generieren wir natürlichsprachliche Beschreibungen für Benutzer, damit sie verstehen, was der Befehl bewirkt

- Prompt-Ermüdung. Wir unterstützen das Whitelisting häufig verwendeter sicherer Befehle pro Benutzer, pro Codebasis oder pro Organisation. Wir ermöglichen es Ihnen auch, in den Modus “Bearbeitungen akzeptieren” zu wechseln, um viele Bearbeitungen auf einmal zu akzeptieren und Berechtigungsaufforderungen auf Tools zu konzentrieren, die Nebenwirkungen haben können (z.B. Bash)

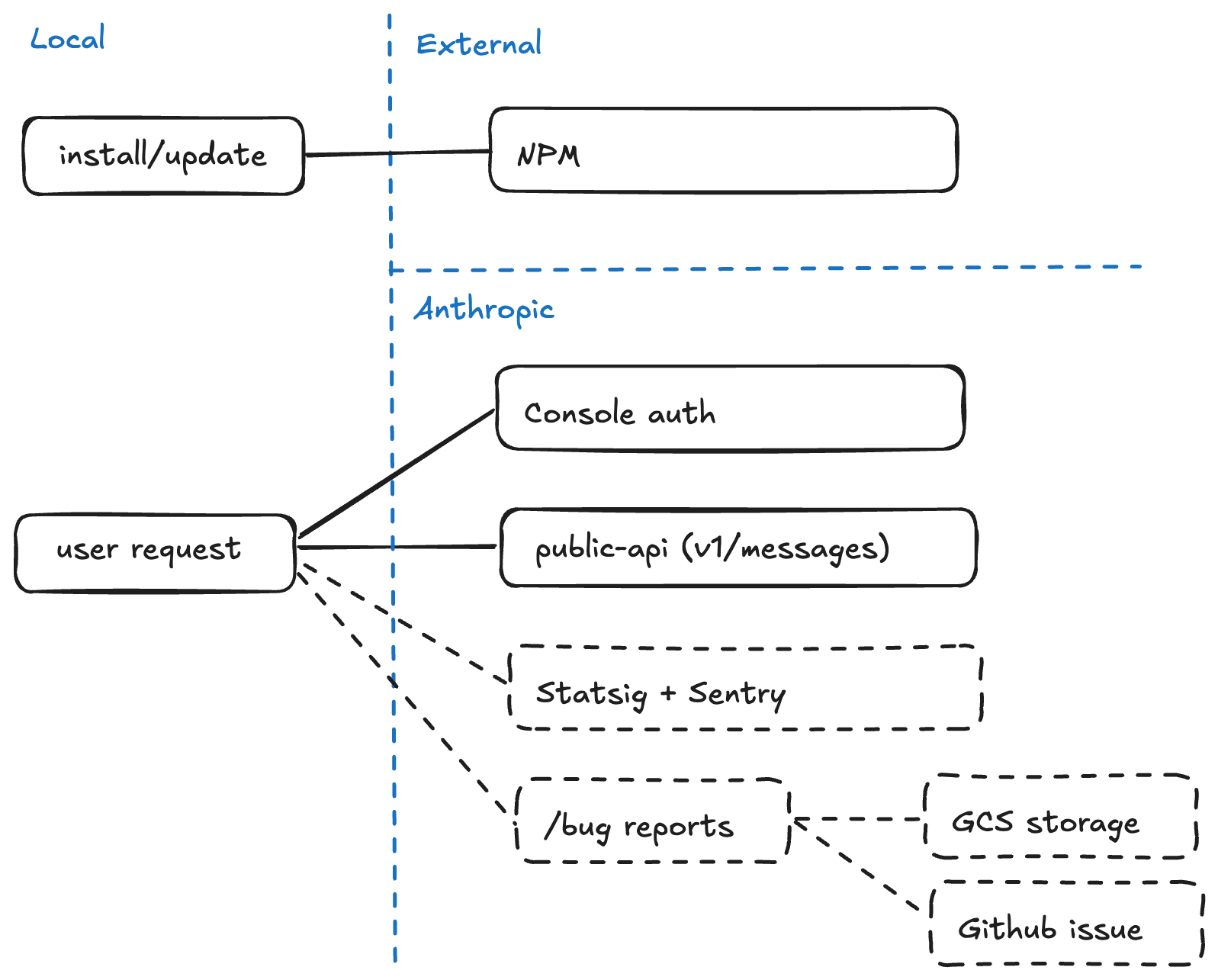

Datenfluss und Abhängigkeiten

apiKeyHelper, um aus einem alternativen Schlüsselbund zu lesen. Standardmäßig wird dieser Helper nach 5 Minuten oder bei einer HTTP 401-Antwort aufgerufen; durch Angabe von CLAUDE_CODE_API_KEY_HELPER_TTL_MS kann ein benutzerdefiniertes Aktualisierungsintervall festgelegt werden.

Claude Code verbindet sich von den Maschinen der Benutzer mit dem Statsig-Dienst, um operative Metriken wie Latenz, Zuverlässigkeit und Nutzungsmuster zu protokollieren. Diese Protokollierung enthält keinen Code oder Dateipfade. Die Daten werden während der Übertragung mit TLS und im Ruhezustand mit 256-Bit-AES-Verschlüsselung verschlüsselt. Lesen Sie mehr in der Statsig-Sicherheitsdokumentation. Um die Statsig-Telemetrie zu deaktivieren, setzen Sie die Umgebungsvariable DISABLE_TELEMETRY.

Claude Code verbindet sich von den Maschinen der Benutzer mit Sentry für die operative Fehlerprotokollierung. Die Daten werden während der Übertragung mit TLS und im Ruhezustand mit 256-Bit-AES-Verschlüsselung verschlüsselt. Lesen Sie mehr in der Sentry-Sicherheitsdokumentation. Um die Fehlerprotokollierung zu deaktivieren, setzen Sie die Umgebungsvariable DISABLE_ERROR_REPORTING.

Wenn Benutzer den Befehl /bug ausführen, wird eine Kopie ihres gesamten Gesprächsverlaufs einschließlich Code an Anthropic gesendet. Die Daten werden während der Übertragung und im Ruhezustand verschlüsselt. Optional wird ein Github-Issue in unserem öffentlichen Repository erstellt. Um die Fehlerberichterstattung zu deaktivieren, setzen Sie die Umgebungsvariable DISABLE_BUG_COMMAND.

Standardmäßig deaktivieren wir bei der Verwendung von Bedrock oder Vertex den gesamten nicht wesentlichen Datenverkehr (einschließlich Fehlerberichte, Telemetrie und Fehlerberichtsfunktionalität). Sie können auch alle diese auf einmal deaktivieren, indem Sie die Umgebungsvariable CLAUDE_CODE_DISABLE_NONESSENTIAL_TRAFFIC setzen. Hier sind die vollständigen Standardverhaltensweisen:

| Dienst | Anthropic API | Vertex API | Bedrock API |

|---|---|---|---|

| Statsig (Metriken) | Standardmäßig aktiviert.DISABLE_TELEMETRY=1 zum Deaktivieren. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_VERTEX muss 1 sein. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_BEDROCK muss 1 sein. |

| Sentry (Fehler) | Standardmäßig aktiviert.DISABLE_ERROR_REPORTING=1 zum Deaktivieren. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_VERTEX muss 1 sein. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_BEDROCK muss 1 sein. |

Anthropic API (/bug Berichte) | Standardmäßig aktiviert.DISABLE_BUG_COMMAND=1 zum Deaktivieren. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_VERTEX muss 1 sein. | Standardmäßig deaktiviert.CLAUDE_CODE_USE_BEDROCK muss 1 sein. |

settings.json eingecheckt werden (mehr dazu).

Claude Code speichert den Gesprächsverlauf lokal im Klartext, damit Benutzer frühere Gespräche fortsetzen können. Gespräche werden 30 Tage lang aufbewahrt, und sie können sie früher löschen, indem sie rm -r ~/.claude/projects/*/ ausführen. Die Aufbewahrungsfrist kann mit der Einstellung cleanupPeriodDays angepasst werden; wie andere Einstellungen können Sie diese Einstellung in Ihr Repository einchecken, sie global festlegen, damit sie für alle Repositories gilt, oder sie für alle Mitarbeiter über Ihre Unternehmensrichtlinie verwalten. Die Deinstallation von claude löscht den Verlauf nicht.

Kostenverwaltung

Bei Verwendung der Anthropic API können Sie die Gesamtausgaben für den Claude Code-Workspace begrenzen. Zur Konfiguration folgen Sie diesen Anweisungen. Administratoren können Kosten- und Nutzungsberichte einsehen, indem sie diesen Anweisungen folgen. Bei Bedrock und Vertex sendet Claude Code keine Metriken aus Ihrer Cloud. Um Kostenmetriken zu erhalten, haben mehrere große Unternehmen berichtet, dass sie LiteLLM verwenden, ein Open-Source-Tool, das Unternehmen hilft, Ausgaben nach Schlüssel zu verfolgen. Dieses Projekt ist nicht mit Anthropic verbunden, und wir haben seine Sicherheit nicht überprüft. Für die Teamnutzung berechnet Claude Code nach API-Token-Verbrauch. Im Durchschnitt kostet Claude Code mit Sonnet 3.7 etwa 50-60 $/Entwickler pro Monat, wobei es große Unterschiede gibt, je nachdem, wie viele Instanzen die Benutzer ausführen und ob sie es in der Automatisierung verwenden.Best Practices für Organisationen

- Wir empfehlen dringend, in Dokumentation zu investieren, damit Claude Code Ihre Codebasis versteht. Viele Organisationen erstellen eine

CLAUDE.md-Datei (die wir auch als Memory bezeichnen) im Stammverzeichnis des Repositories, die die Systemarchitektur, die Ausführung von Tests und anderen gängigen Befehlen sowie Best Practices für die Mitarbeit an der Codebasis enthält. Diese Datei wird typischerweise in die Quellcodeverwaltung eingecheckt, damit alle Benutzer davon profitieren können. Mehr erfahren. - Wenn Sie eine benutzerdefinierte Entwicklungsumgebung haben, stellen wir fest, dass die Schaffung eines “Ein-Klick”-Wegs zur Installation von Claude Code der Schlüssel zur Steigerung der Akzeptanz in einer Organisation ist.

- Ermutigen Sie neue Benutzer, Claude Code für Codebasis-Fragen und Antworten oder für kleinere Fehlerbehebungen oder Feature-Anfragen auszuprobieren. Bitten Sie Claude Code, einen Plan zu erstellen. Überprüfen Sie Claudes Vorschläge und geben Sie Feedback, wenn es vom Weg abkommt. Im Laufe der Zeit, wenn Benutzer dieses neue Paradigma besser verstehen, werden sie effektiver darin sein, Claude Code agentischer laufen zu lassen.

- Sicherheitsteams können verwaltete Berechtigungen dafür konfigurieren, was Claude Code tun darf und was nicht, die nicht durch lokale Konfiguration überschrieben werden können. Mehr erfahren.

- MCP ist eine großartige Möglichkeit, Claude Code mehr Informationen zu geben, wie z.B. die Verbindung zu Ticket-Management-Systemen oder Fehlerprotokollen. Wir empfehlen, dass ein zentrales Team MCP-Server konfiguriert und eine

.mcp.json-Konfiguration in die Codebasis eincheckt, damit alle Benutzer davon profitieren. Mehr erfahren.